Классы защиты информации | Защита информации

Содержание:

Стандарт ISO 15408 описывающий критерии оценки безопасности являлся новым этапом в реализации нормативной базы оценки безопасности ИТ. На основе этого стандарта каждое государство адаптировало его под свои реалии и тенденции.

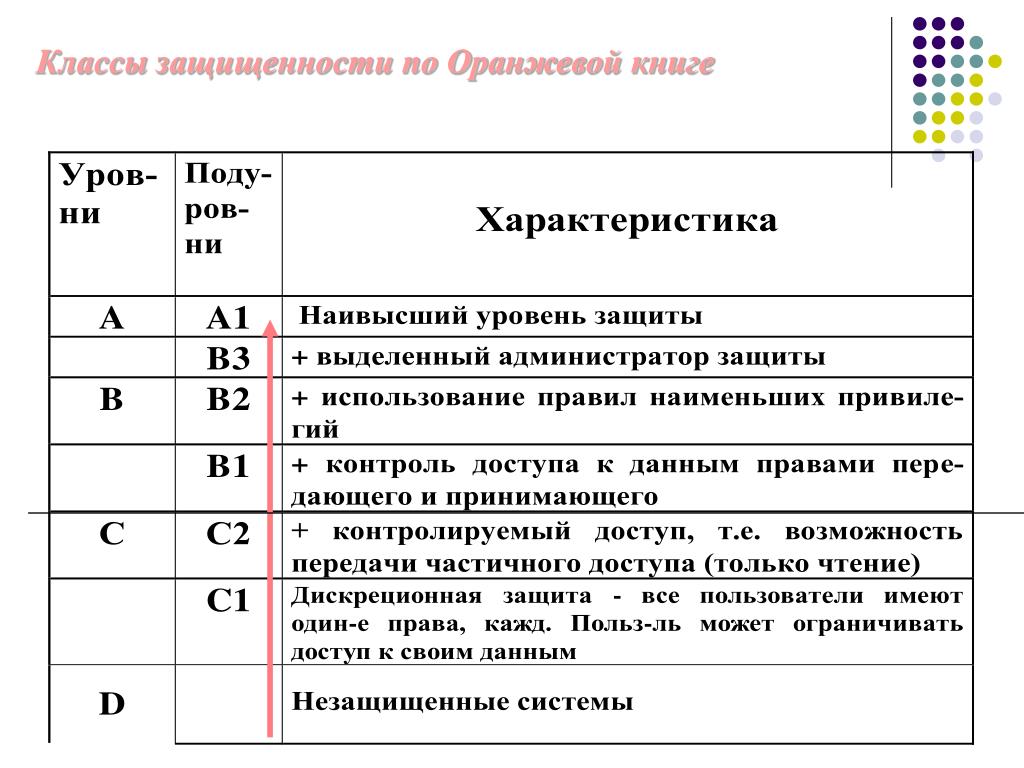

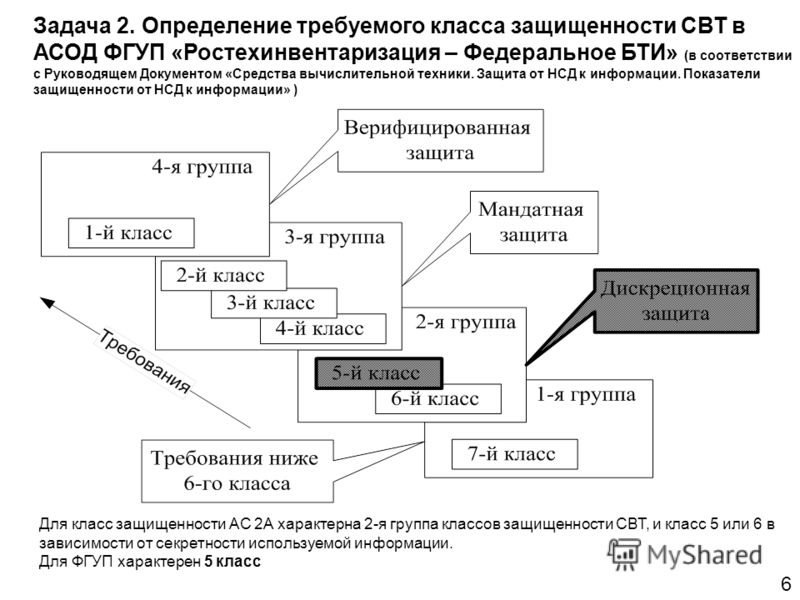

Классы защищенности для средств вычислительной техники

Согласно нормативному документу «Средства вычислительной техники. Защита от несанкционированного доступа к информации. Показатели защищенности от несанкционированного доступа к информации» можно выделить семь классов защищенности средств вычислительной техники (СВТ) от НСД к информации. Самый высокий класс — первый, самый низкий — седьмой. Классы делятся на 4 группы которые отличаются между собой качественным уровнем безопасности:

- Четвертая группа — характеризуется верифицированной защитой и содержит только первый класс

- Третья группа характеризуется мандатной защитой и содержит 4,3 и 2 классы

- Вторая группа характеризуется дискреционной защитой и содержит 6 и 5 классы

- Первая группа имеет только 7 класс

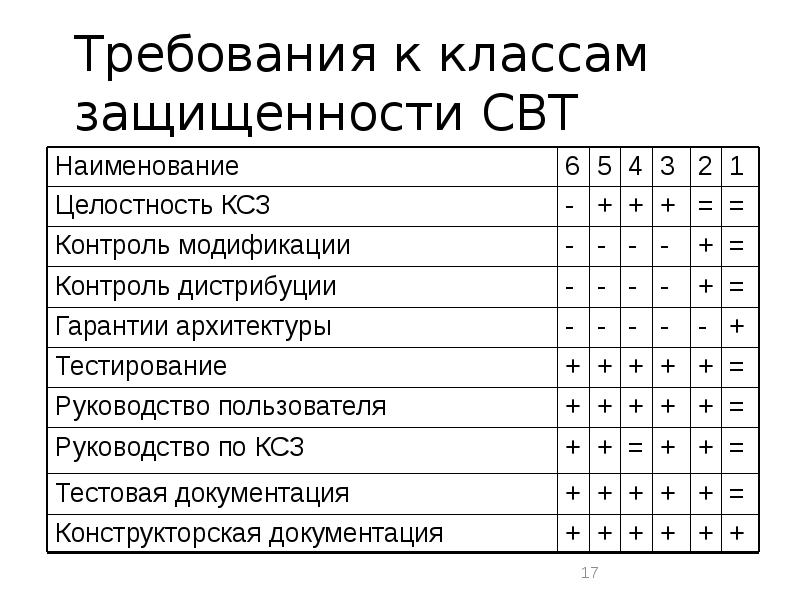

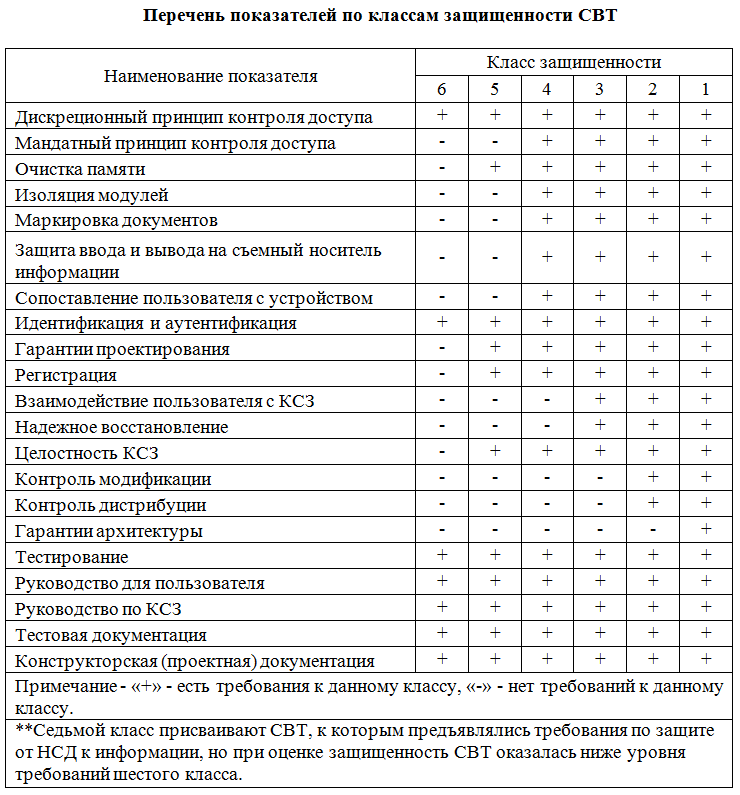

В зависимости от грифа секретности информации в АС системе, расположение объектов и условий реализации выбирают определенной класс защищенности. В таблице 1 показан список показателей по классам защищенности СВТ. Обозначения:

В таблице 1 показан список показателей по классам защищенности СВТ. Обозначения:

- » — «: нет требования к классу

- » + «: новые или дополнительные требования

- » = «: требования совпадают с требованиями предыдущего класса

Таблица 1

| Название показателя | 6 | 5 | 4 | 3 | 2 | 1 |

|---|---|---|---|---|---|---|

| Дискреционный принцип контроля доступа | + | + | + | = | + | = |

| Мандатный принцип контроля доступа | — | — | + | = | = | = |

| Очистка памяти | — | + | + | + | = | = |

| Изоляция модулей | — | — | + | = | + | = |

| Маркировка документов | — | — | + | = | = | = |

| Защита ввода и вывода на отчуждаемый физический носитель информации | — | — | + | = | = | = |

| Сопоставление пользователя с устройством | — | — | + | = | = | = |

| Идентификация и аутентификация | + | = | + | = | = | = |

| Гарантии проектирования | — | + | + | + | + | + |

| Регистрация | — | + | + | + | = | = |

| Взаимодействие пользователя с КСЗ | — | — | — | + | = | = |

| Надежное восстановление | — | — | — | + | = | = |

| Целостность КСЗ | — | + | + | = | = | |

| Контроль модификации | — | — | — | — | + | = |

| Контроль дистрибуции | — | — | — | — | + | = |

| Гарантии архитектуры | — | — | — | — | — | + |

| Тестирование | + | + | + | + | + | = |

| Руководство для пользователя | + | = | = | = | = | = |

| Руководство по КСЗ | + | + | = | + | + | = |

| Тестовая документация | + | + | + | + | + | = |

| Конструкторская (проектная) документация | + | + | + | + | + | + |

Указанные наборы требований к показателям для каждого класса являются минимально нужными. Седьмой класс присваивают к тем СВТ, к которым требования по защите информации от НСД являются ниже уровней шестого класса.

Седьмой класс присваивают к тем СВТ, к которым требования по защите информации от НСД являются ниже уровней шестого класса.

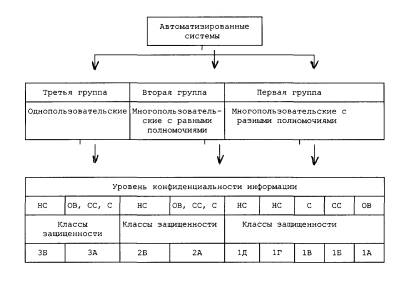

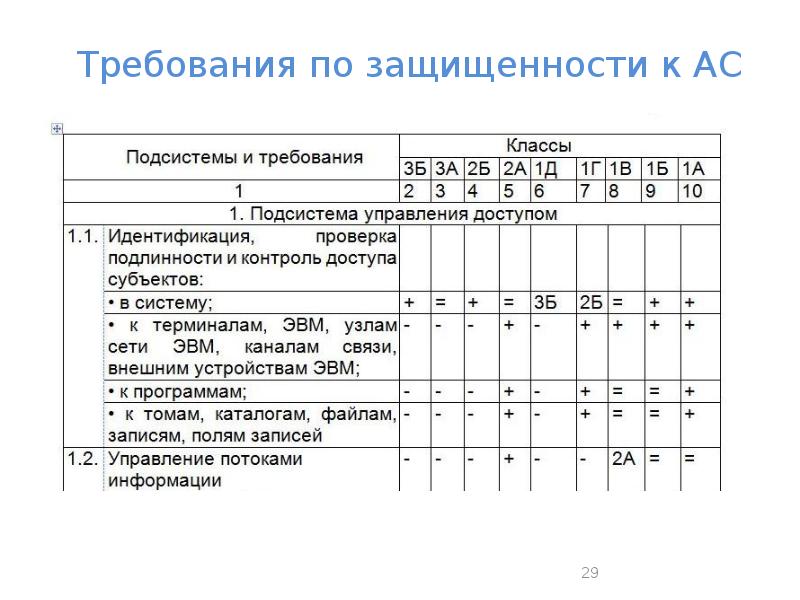

Классы защищенности для автоматизированных систем

Автоматизированные системы

Нормативной базой является документ «Автоматизированные системы. Защита от несанкционированного доступа к информации. Классификация автоматизированных систем и требования по защите информации. Классификация автоматизированных систем и требования по защите информации»

- Создания и анализ исходных данных

- поиск основных признаков АС, нужных для классификации

- анализ выявленных признаков

- присвоение АС определенного класса защиты

К основным параметрам определения класса защищенности АС относятся:

- уровень конфиденциальности информации в АС

- уровень полномочий субъектов доступа АС к конфиденциальной информации

- режим обработки информации в АС ( коллективный или индивидуальный)

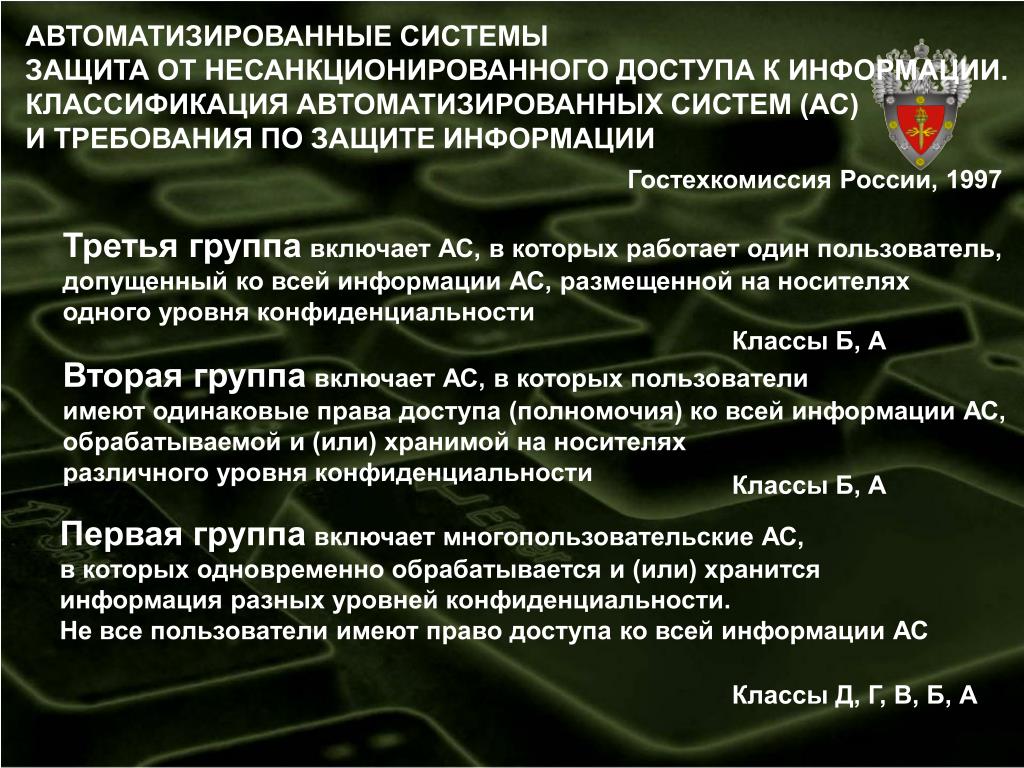

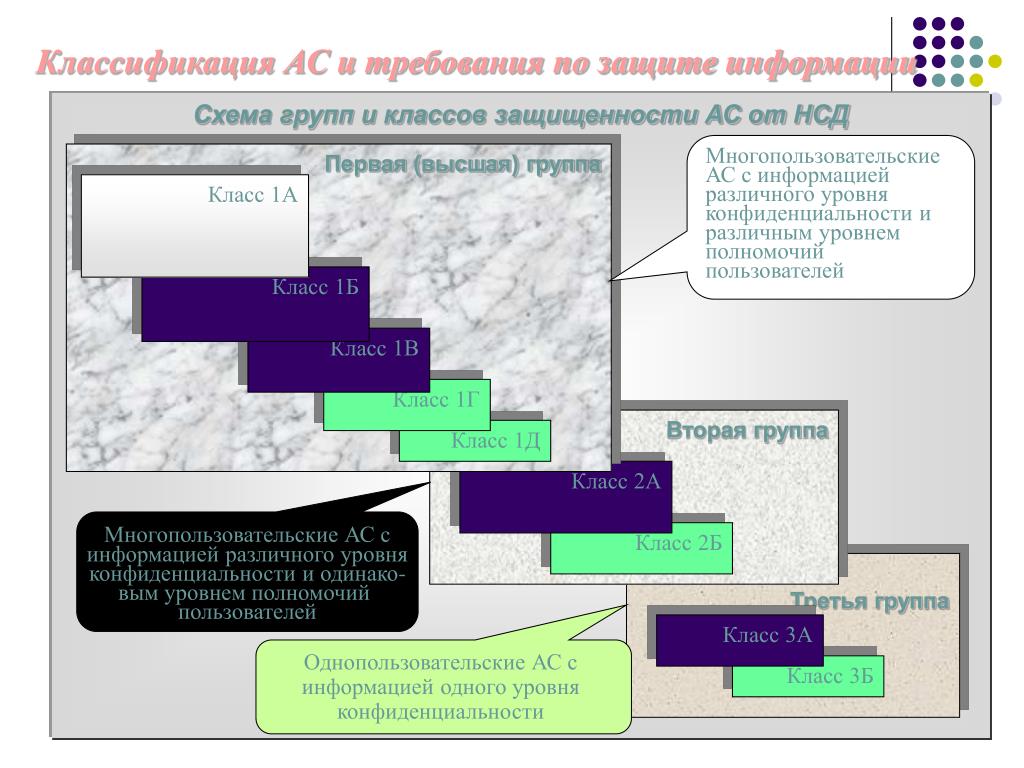

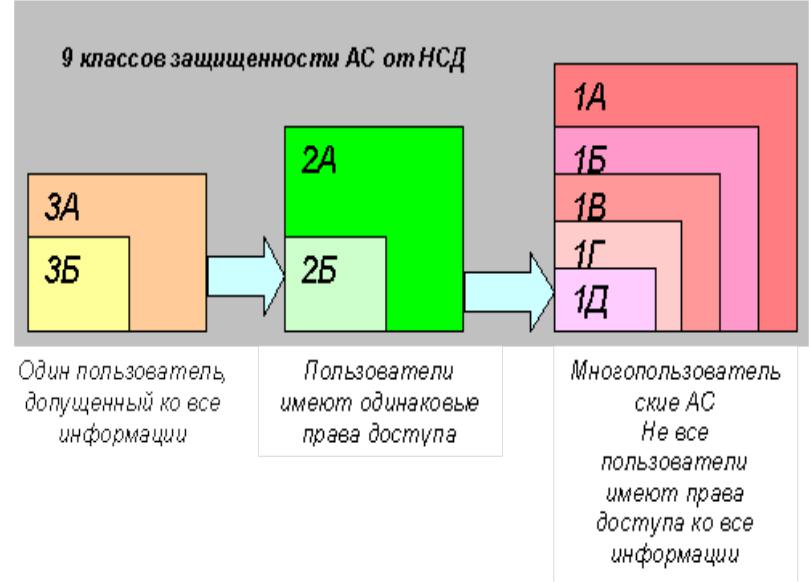

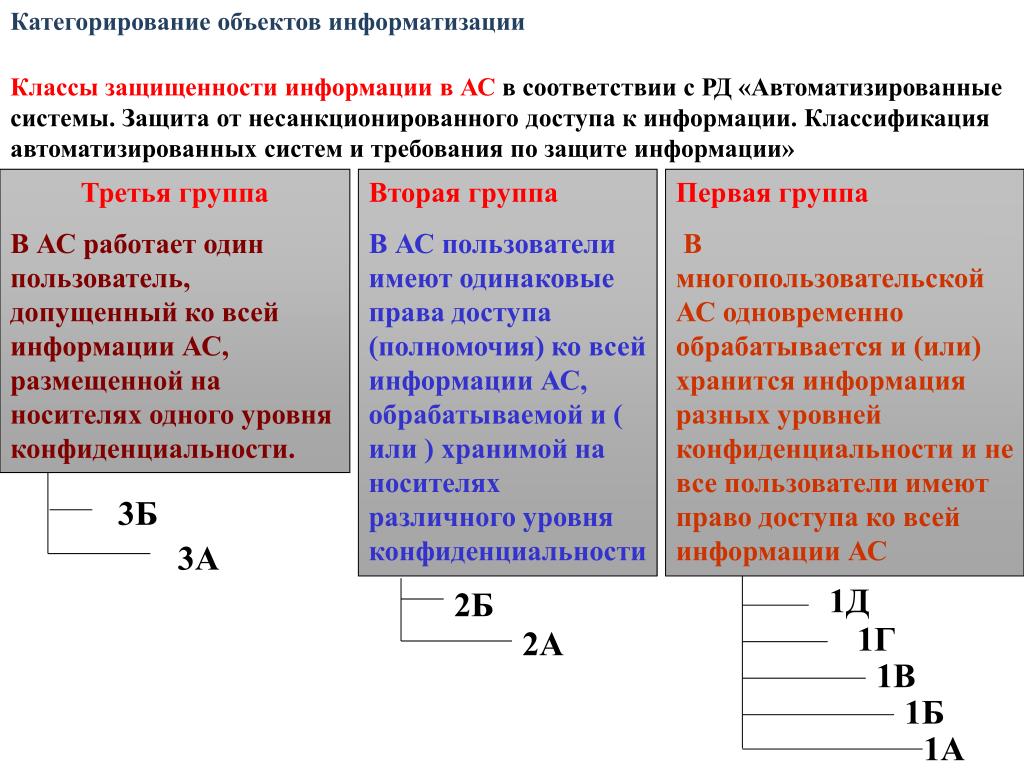

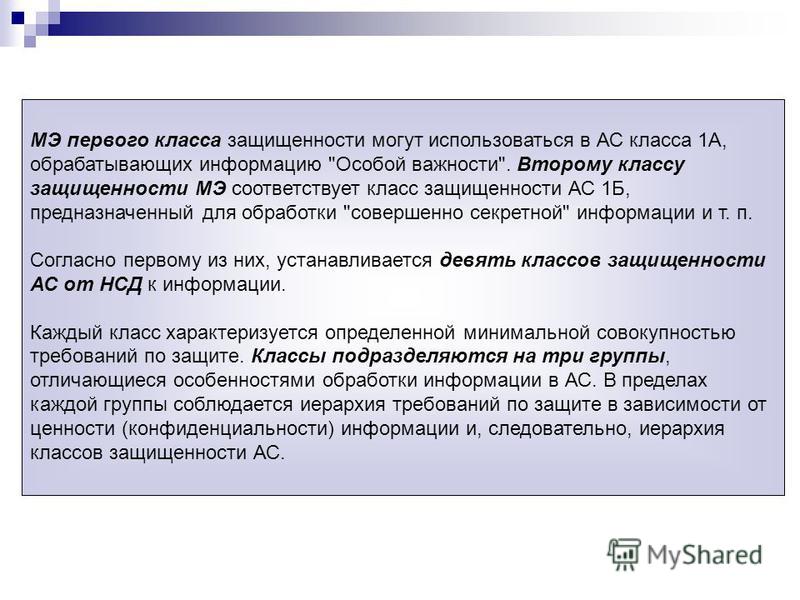

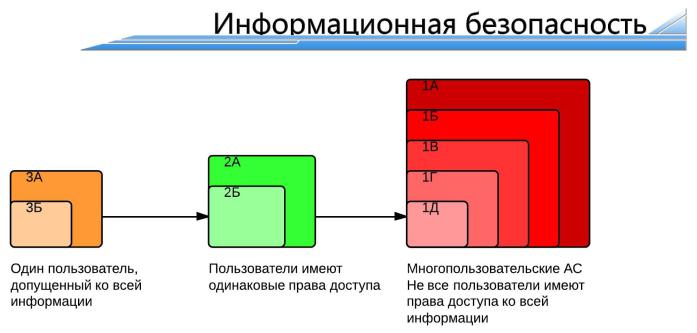

Выделяют девять классов защищенности АС от НСД к информации. Каждый класс имеет минимальный набор требования по защите. Классы можно кластеризовать на 3 группы. Каждая группа имеет свою иерархию классов.

Каждый класс имеет минимальный набор требования по защите. Классы можно кластеризовать на 3 группы. Каждая группа имеет свою иерархию классов.

- Третья группа — определяет работу одного пользователя допущенного ко всем данным АС, размещенной на носителях одного уровня конфиденциальности. Группа имеет два класса — 3Б и 3А

- Вторая группа — определяет работу пользователей, которые имеют одинаковые права доступа ко всем данным АС, хранимой и (или) обрабатываемой на носителях разного уровня конфиденциальности. Группа имеет два класса — 2Б и 2А

- Первая группа — определяет многопользовательские АС, где одновременно хранится и (или) обрабатываются данные разных уровней конфиденциальности и не все пользователи имеют доступ к ней. Группа имеет пять классов 0 1Д, 1Г, 1В, 1Б, 1А

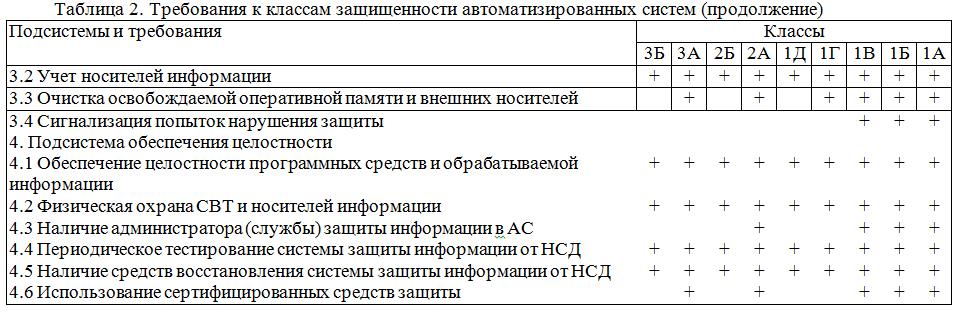

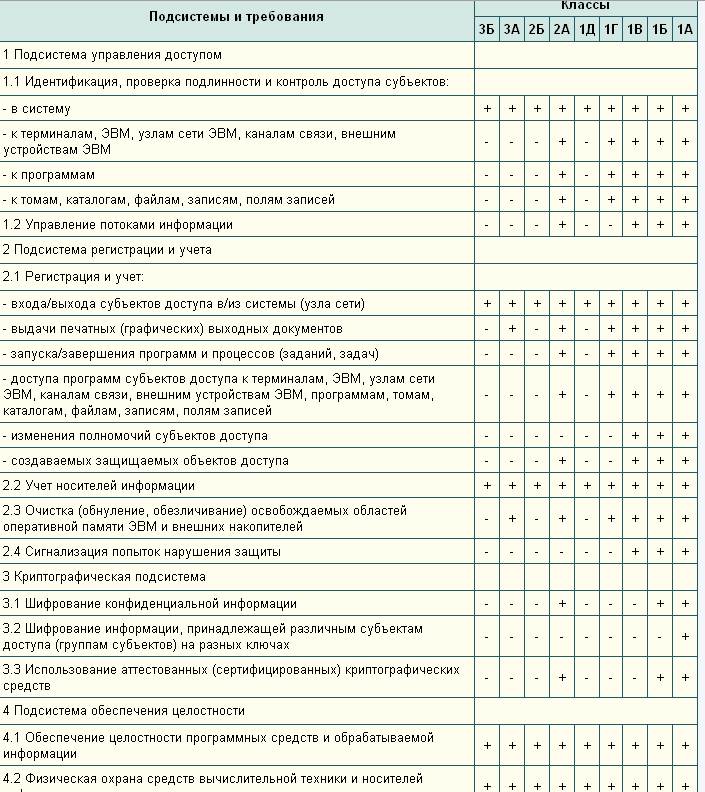

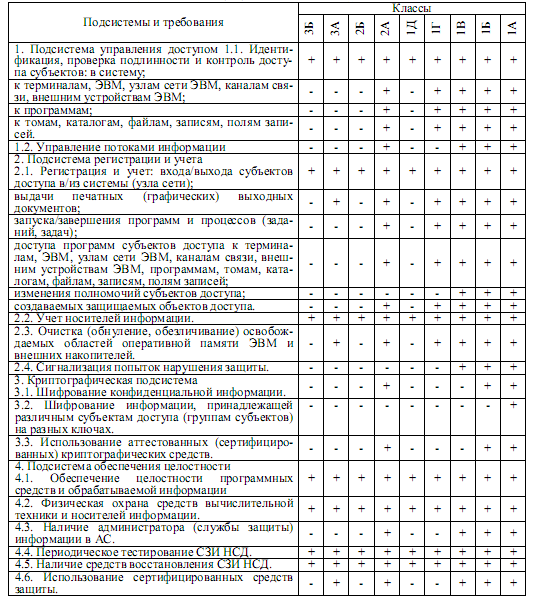

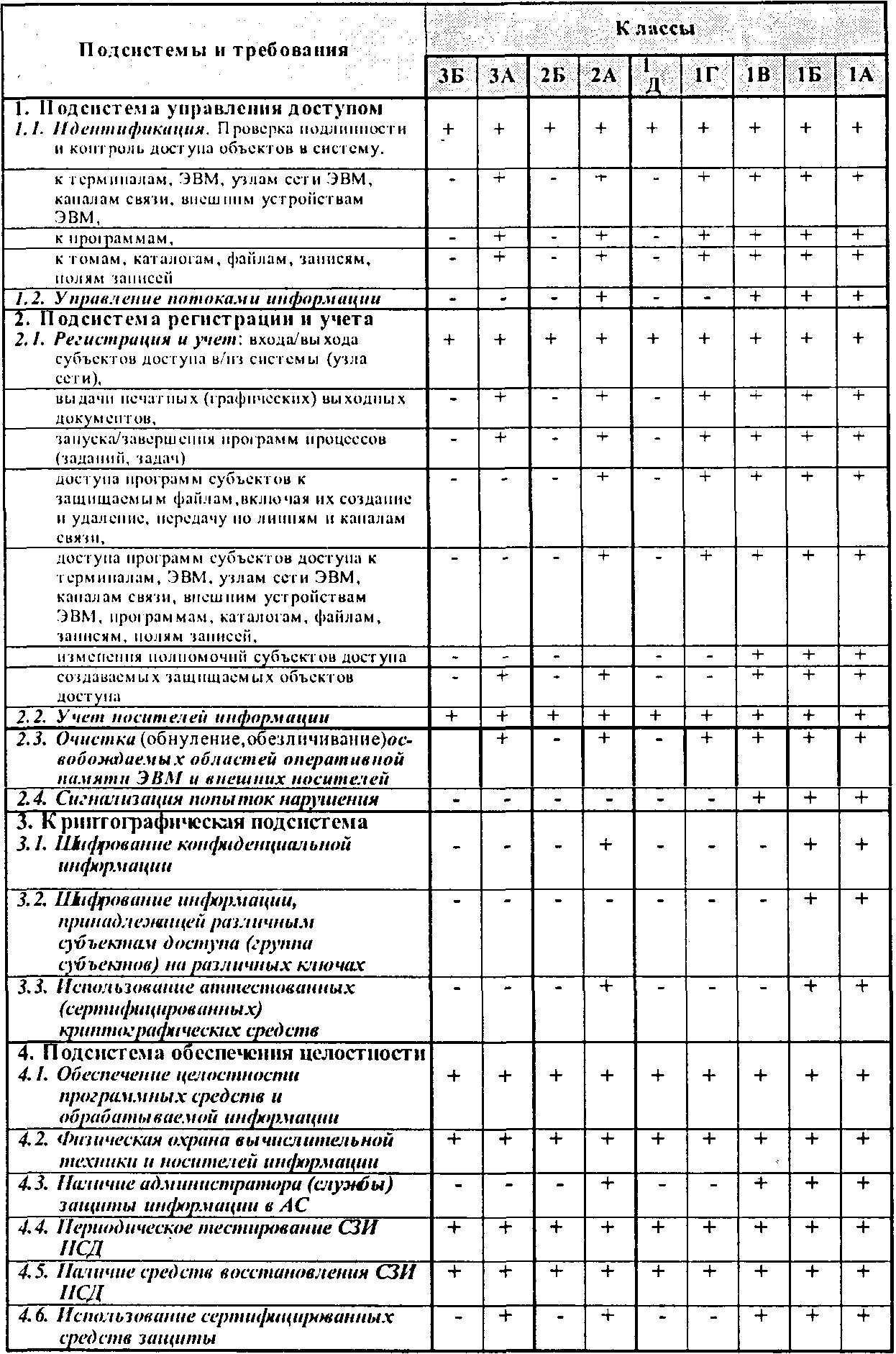

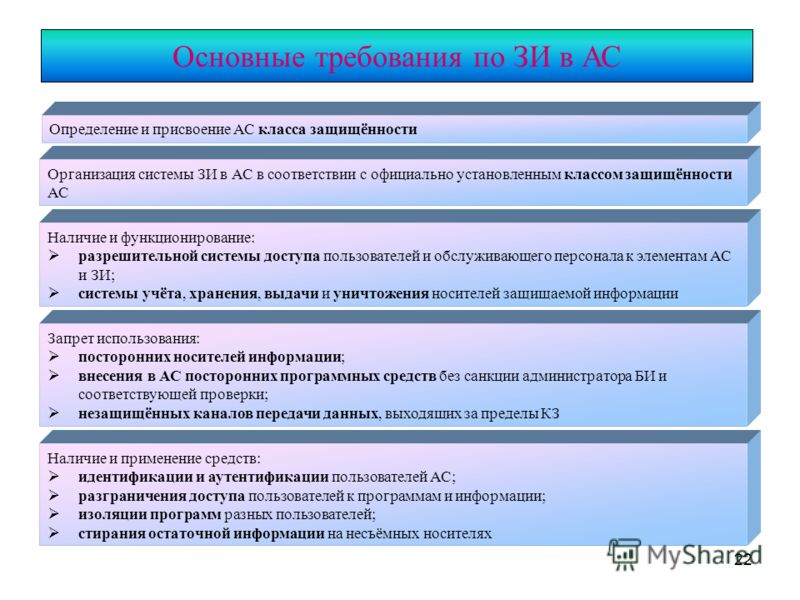

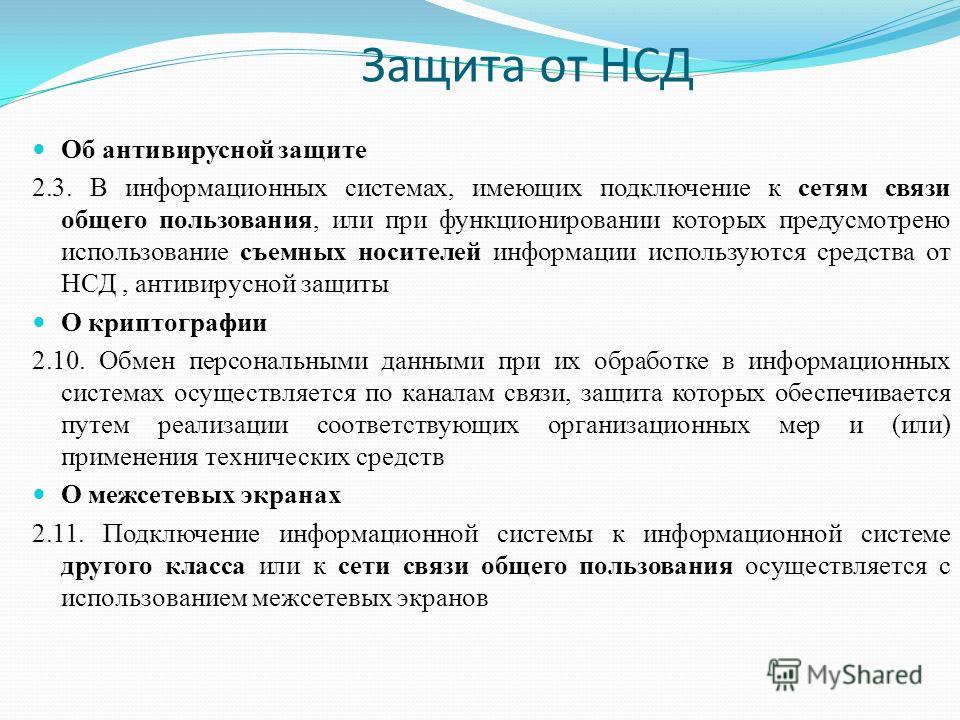

Требования к АС по защите информации от НСД

Мероприятия по ЗИ от НСД нужно реализовывать вместе с мероприятиями по специальной защите средств вычислительной техники (СВТ) и систем связи от технических методов разведки и промышленного шпионажа.

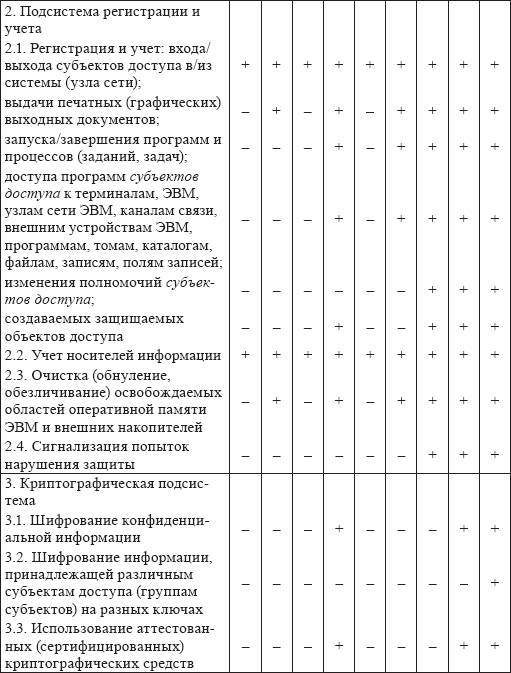

Обозначения к таблицам:

- » — «: нет требования к текущему классу

- » + «: есть требования к текущему классу

Таблица 2 — Требования к АС

| Подсистемы и требования | Группа 3 | Группа 2 | Группа 1 | ||||||

|---|---|---|---|---|---|---|---|---|---|

| 3Б | 3А | 2Б | 2А | 1Д | 1Г | 1В | 1Б | 1А | |

| 1. Подсистема управления доступом | |||||||||

| 1.1. Идентификация, проверка подлинности и контроль доступа субъектов: | |||||||||

| в систему | + | + | + | + | + | + | + | + | |

| к терминалам, ЭВМ, узлам сети ЭВМ, каналам связи, внешним устройствам ЭВМ | — | — | — | + | — | + | + | + | + |

| к программам | — | — | — | + | — | + | + | + | + |

| к томам, каталогам, файлам, записям, полям записей | — | — | — | + | — | + | + | + | + |

| Управление потоками информации | — | + | — | — | + | + | + | ||

2. | |||||||||

| 2.1. Регистрация и учет: | |||||||||

| входа (выхода) субъектов доступа в (из) систему(ы) (узел сети) | + | + | + | + | + | + | + | + | + |

| выдачи печатных (графических) выходных документов | — | + | — | + | — | + | + | + | + |

| запуска (завершения) программ и процессов (заданий, задач) | — | — | — | + | — | + | + | + | + |

| доступа программ субъектов доступа к защищаемым файлам, включая их создание и удаление, передачу по линиям и каналам связи | — | — | — | + | — | + | + | + | + |

| доступа программ субъектов доступа к терминалам, ЭВМ, узлам сети ЭВМ, каналам связи, внешним устройствам ЭВМ, программам, томам, каталогам, файлам, записям, полям записей | — | — | — | + | — | + | + | + | + |

| изменения полномочий субъектов доступа | — | — | — | — | — | — | + | + | + |

| создаваемых защищаемых объектов доступа | — | — | — | + | — | — | + | + | + |

2. 2. Учет носителей информации 2. Учет носителей информации | + | + | + | + | + | + | + | + | + |

| 2.3. Очистка (обнуление, обезличивание) освобождаемых областей оперативной памяти ЭВМ и внешних накопителей | — | + | — | + | — | + | + | + | + |

| 2.4. Сигнализация попыток нарушения защиты | — | — | — | — | — | — | + | + | + |

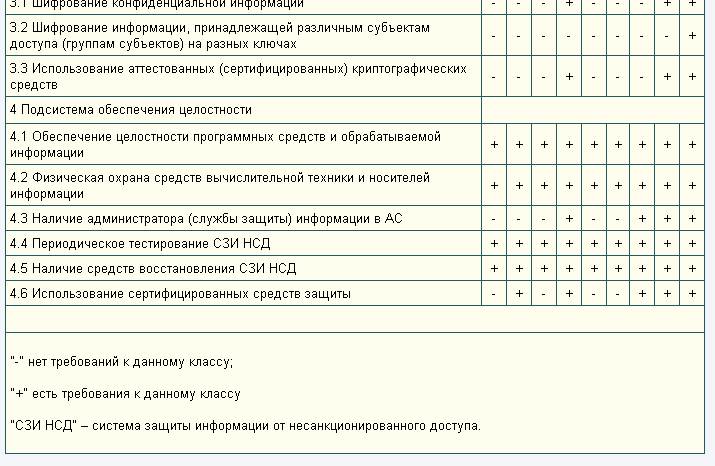

| 3. Криптографическая подсистема | |||||||||

| 3.1. Шифрование конфиденциальной информации | — | — | — | + | — | — | — | + | + |

| 3.2. Шифрование информации, принадлежащей различным субъектам доступа (группам субъектов) на разных ключах | — | — | — | — | — | — | — | — | + |

| 3.3. Использование аттестованных (сертифицированных) криптографических средств | — | — | — | + | — | — | — | + | + |

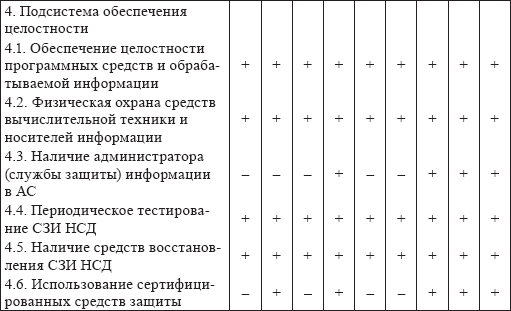

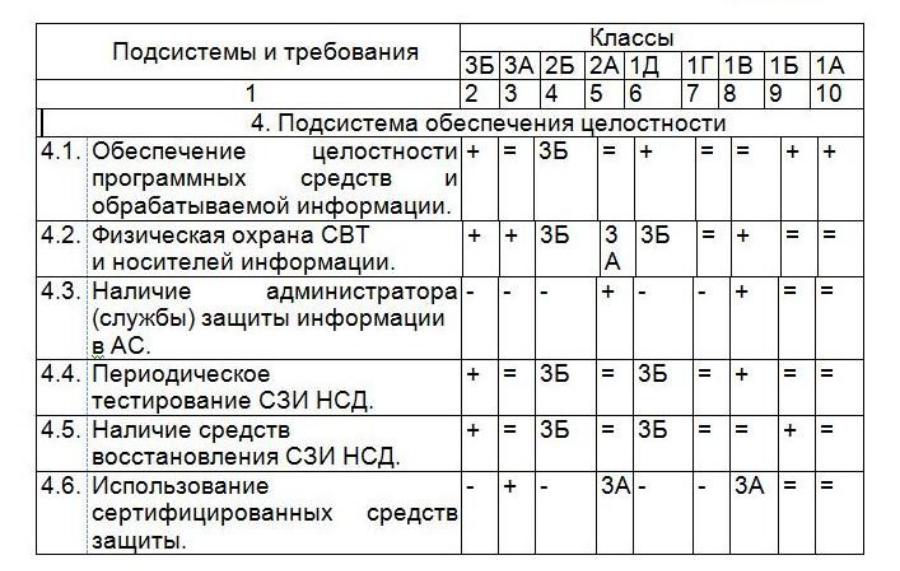

4. Подсистема обеспечения целостности Подсистема обеспечения целостности | |||||||||

| 4.1. Обеспечение целостности программных средств и обрабатываемой информации | + | + | + | + | + | + | + | + | + |

| 4.2. Физическая охрана средств вычислительной техники и носителей информации | + | + | + | + | + | + | + | + | + |

| 4.3. Наличие администратора (службы) защиты информации в АС | — | — | — | + | — | — | + | + | + |

| 4.4. Периодическое тестирование СЗИ НСД | + | + | + | + | + | + | + | + | + |

| 4.5. Наличие средств восстановления СЗИ НСД | + | + | + | + | + | + | + | + | + |

| 4.6. Использование сертифицированных средств защиты | — | + | — | + | — | — | + | + | + |

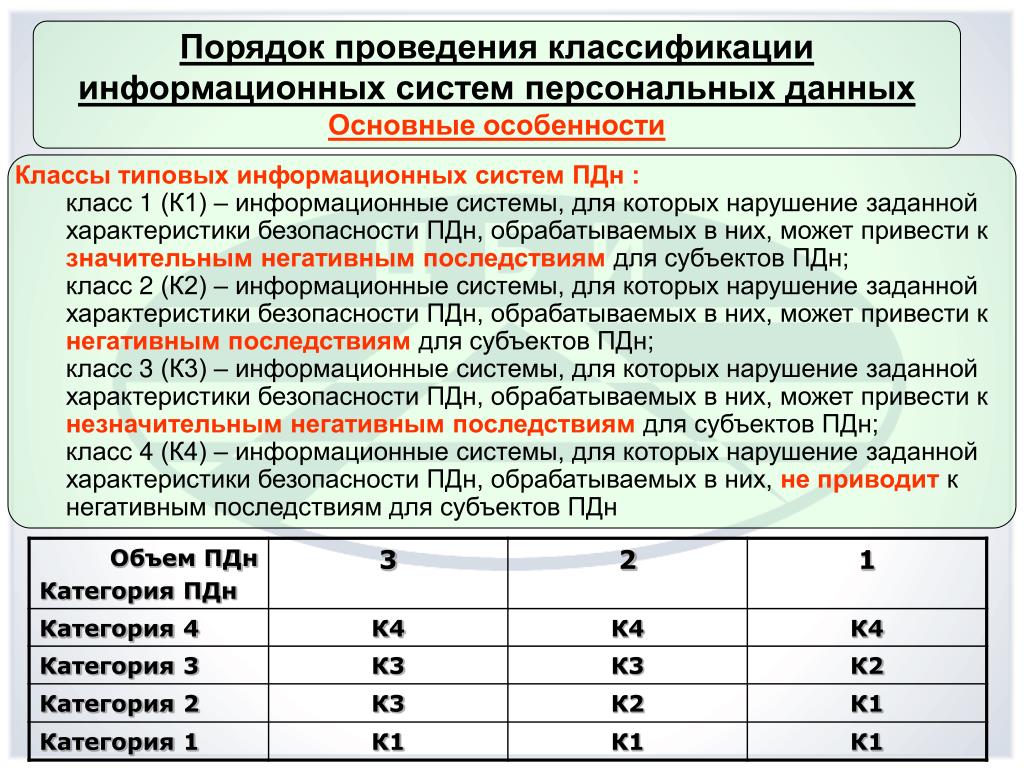

Классы защиты информации

Определение 1

Системой защиты информации является совокупность взаимосвязанных средств, мероприятий и методов, которые направлены на предотвращение искажения, уничтожения или несанкционированного получения конфиденциальной информации, что отображается электромагнитными, световыми и звуковыми волнами, а также вещественными носителями в виде образов, сигналов, символов, процессов и технических решений.

Нормативный документ, который были подписан 30 марта 1992 года по решению Гостехкомиссии России, устанавливает классификацию автоматизированных систем, которые подлежат защите от несанкционированного доступа к конфиденциальной информации, а также требования касательно защиты информации в персональных компьютерах различных классов.

Какие существуют классы защиты информации

Классы защиты информации подразделяются на три группы, которые отличаются особенностями обработки информации в автоматизированных системах (далее – АС). В границах каждой группы соблюдена иерархия требований по защите информации в зависимости от ее конфиденциальности, а также иерархия классов защищенности АС.

Третья группа содержит автоматизированные системы, в которых работает один пользователь, который получил допуск ко всей информации АС, размещенных на носителях одного уровня ценности (конфиденциальности). Данная группа содержит два класса защиты информации – 3А и 3Б.

Вторая группа содержит автоматизированные системы, в которых все пользователи имеют равные пользовательские права доступа ко всей информации АС, которая хранится и обрабатывается на носителях разного уровня конфиденциальности. Данная группа содержит два класса защиты информации – 2А и 2Б.

Данная группа содержит два класса защиты информации – 2А и 2Б.

Первая группа содержит многопользовательские автоматизированные системы, в которых одновременно хранится или обрабатывается информация разных уровней ценности (конфиденциальности). Ко всей информации АС не все пользователи имеют доступ. Данная группа содержит пять классов защиты информации – 1Д, 1Г, 1В, 1Б и 1А.

Характеристика классов защиты информации

Класс защиты информации 3А имеет такие требования:

- Подсистема управления доступом должна выполнять идентификацию и проверку подлинности доступа субъектов при входе в систему по идентификатору и паролю условно-постоянного действия, который должен содержать не менее шести символов.

- Регистрация и учет входа субъектов в систему или узел сети.

- Выдача печатной выходной документации.

- Учет информационных носителей.

- Очистка освобождаемых областей внешних накопителей и оперативной памяти.

- Обеспечение целостности обрабатываемой информации и программных средств.

- Обеспечение физической охраны носителей информации и средств вычислительной техники.

- Наличие службы защиты информации в автоматизированных системах.

- Периодическое тестирование системы защиты информации НСД.

- Наличие средств восстановления системы защиты информации НСД.

- Применение сертифицированных средств защиты.

Класс защиты 1А имеет такие требования:

- Подсистема управления доступом должна осуществлять идентификацию и проверку подлинности при входе в систему по специальным устройствам или биометрическим характеристикам (электронным ключам, жетонам, картам), а также по паролю временного действия, который содержит не менее восьми символов (буквы и цифры).

- Должна производиться аппаратная идентификация, а также проверка подлинности терминалов, узлов сети ЭВМ, внешних устройств, а также каналов связи по уникальным встроенным устройствам.

- Должна проводиться проверка подлинности и идентификации программ, каталогов, записей, файлов, а также полей записей по контрольным суммам.

- Должно проводиться управление информационным потоком при помощи меток конфиденциальности. Уровень значимости накопителей при этом должен быть выше уровня конфиденциальности той информации, которая записывается на него.

- Если говорить о системе регистрации и учета, то должна выполняться регистрация входа субъектов доступа в систему либо инициализации операционной системы и ее программного останова. В момент аппаратного отключения автоматизированных систем регистрация выхода из систем не проводится.

- Должна выполняться регистрация запуска или завершения всех программных комплексов и процессов, которые открыты в автоматизированной системе. В параметрах регистрации необходимо указать дату и время запуска, имя идентификатора программы, результат запуска, имя файла.

- Если говорить о криптографической подсистеме, то должно выполняться шифрование всей конфиденциальной информации, которая записывается на носители данных, что совместно используются различными субъектами доступа (разделяемые), в каналах связи, а также на любые съемные носители данных долговременной внешней памяти с целью хранения за пределами сеансов работы санкционированных субъектов доступа.

При этом должна осуществляться автоматическая очистка областей внешней памяти, которая содержала ранее незашифрованную информацию.

При этом должна осуществляться автоматическая очистка областей внешней памяти, которая содержала ранее незашифрованную информацию. - Должны применяться криптографические ключи для шифрования информации, которая принадлежит разным субъектам доступа.

- Должны применяться сертифицированные средства криптографической защиты информации. Их сертификация обычно проводится специализированными предприятиями и специальными сертификационными центрами, которые имеют лицензию на проведение сертификации криптографических средств информационной защиты.

- Целостность программной среды должна выполняться качеством приемки программных средств в автоматизированных системах.

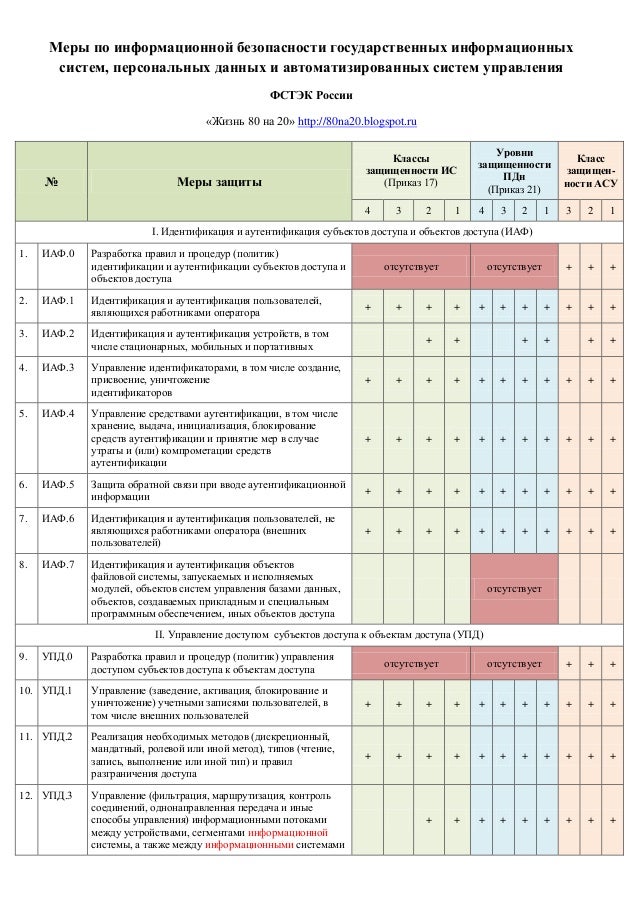

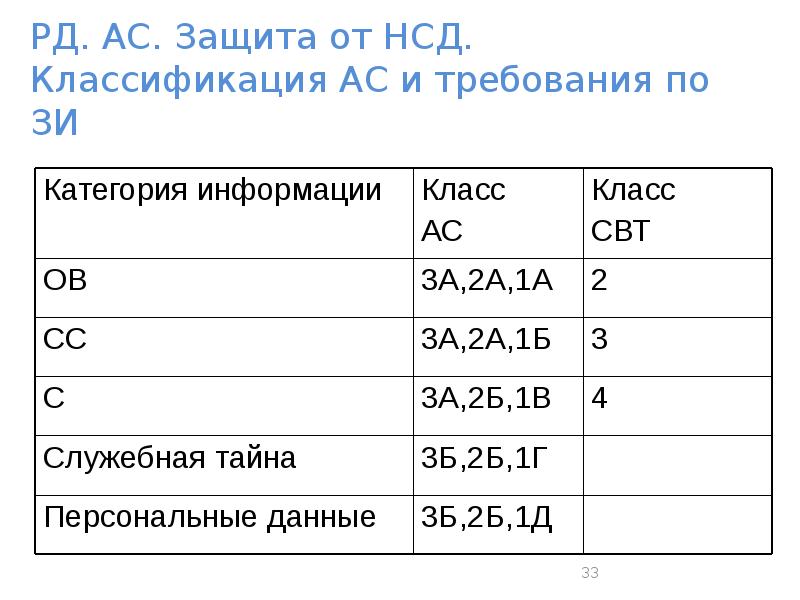

Требования к защите АС по классам защищенности и уровню конфиденциальности

Согласно руководящему документу ФСТЭК: «Автоматизированные системы. Защита от несанкционированного доступа к информации. Классификация автоматизированных систем и требования по защите информации» все действующие и проектируемые автоматизированные системы (АС) учреждений, организаций и предприятий, обрабатывающие конфиденциальную информацию подлежат классификации. В статье ниже описана классификация АС и требования к ним по защите информации.

В статье ниже описана классификация АС и требования к ним по защите информации.Используемые сокращения

АС — автоматизированные системы

НСД — несанкционированный доступ

ПД — персональные данные

УЗ — уровень защищенности

РД — руководящий документ

СЗИ — система защиты информации

СЗИ НСД — система защиты информации от несанкционированного доступа

Деление АС на соответствующие классы по условиям их функционирования, необходимо в целях разработки и применения обоснованных мер по достижению требуемого уровня защиты информации. Классификация определяется важностью обрабатываемой информации, различием АС по своему составу, структуре, способам обработки информации, количественному и качественному составу пользователей и обслуживающего персонала.

Группировка может выполняться по следующющим признакам:

- наличие в АС информации различного уровня конфиденциальности;

- уровень полномочий субъектов доступа АС на доступ к конфиденциальной информации;

- режим обработки данных в АС — коллективный или индивидуальный.

- Первая группа — многопользовательские АС, в которых одновременно обрабатывается и (или) хранится информация разных уровней конфиденциальности. Не все пользователи имеют право доступа ко всей информации АС. Группа содержит пять классов — 1Д, 1Г, 1В, 1Б и 1А.

- Вторая группа — многопользовательские АС, в которых пользователи имеют одинаковые права доступа (полномочия) ко всей информации АС, обрабатываемой и (или) хранимой на носителях различного уровня конфиденциальности. Группа содержит два класса — 2Б и 2А.

- Третья группа — однопользовательские АС, допущенный ко всей информации АС, размещенной на носителях одного уровня конфиденциальности. Группа содержит два класса — 3Б и 3А.

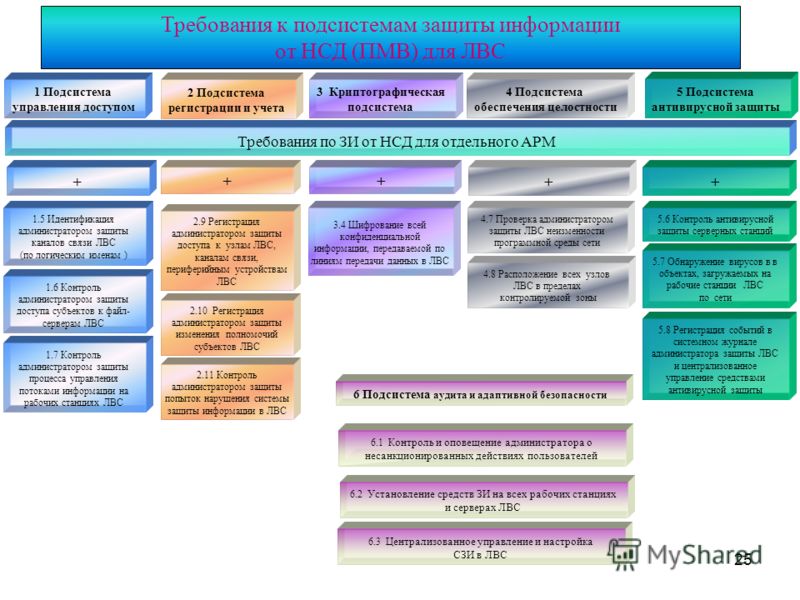

- управления доступом;

- регистрации и учета;

- криптографической;

- обеспечения целостности.

Подсистемы и требования | Классы | ||||||||

| 3Б | 3А | 2Б | 2А | 1Д | 1Г | 1В | 1Б | 1А | |

| 1. Подсистема управления доступом | |||||||||

| 1.1. Идентификация, проверка подлинности и контроль доступа субъектов: | |||||||||

| в систему | + | + | + | + | + | + | + | + | + |

| к терминалам, ЭВМ, узлам сети ЭВМ, каналам связи, внешним устройствам ЭВМ | — | — | — | + | — | + | + | + | + |

| к программам | — | — | — | + | — | + | + | + | + |

| к томам, каталогам, файлам, записям, полям записей | — | — | — | + | — | + | + | + | + |

1. 2. Управление потоками информации 2. Управление потоками информации | — | — | — | + | — | — | + | + | + |

| 2. Подсистема регистрации и учета | |||||||||

| 2.1. Регистрация и учет: | |||||||||

| входа/выхода субъектов доступа в/из системы (узла сети) | + | + | + | + | + | + | + | + | + |

| выдачи печатных (графических) выходных документов | — | + | — | + | — | + | + | + | + |

| запуска/завершения программ и процессов (заданий, задач) | — | — | — | + | — | + | + | + | + |

| доступа программ субъектов доступа к терминалам, ЭВМ, узлам сети ЭВМ, каналам связи, внешним устройствам ЭВМ, программам, томам, каталогам, файлам, записям, полям записей | — | — | — | + | — | + | + | + | + |

| изменения полномочий субъектов доступа | — | — | — | — | — | — | + | + | + |

| создаваемых защищаемых объектов доступа | — | — | — | + | — | — | + | + | + |

2. 2. Учет носителей информации 2. Учет носителей информации | + | + | + | + | + | + | + | + | + |

| 2.3. Очистка (обнуление, обезличивание) освобождаемых областей оперативной памяти ЭВМ и внешних накопителей | — | + | — | + | — | + | + | + | + |

| 2.4. Сигнализация попыток нарушения защиты | — | — | — | — | — | — | + | + | + |

| 3. Криптографическая подсистема | |||||||||

| 3.1. Шифрование конфиденциальной информации | — | — | — | + | — | — | — | + | + |

| 3.2. Шифрование информации, принадлежащей различным субъектам доступа (группам субъектов) на разных ключах | — | — | — | — | — | — | — | — | + |

3. 3. Использование аттестованных (сертифицированных) криптографических средств 3. Использование аттестованных (сертифицированных) криптографических средств | — | — | — | + | — | — | — | + | + |

| 4. Подсистема обеспечения целостности | |||||||||

| 4.1. Обеспечение целостности программных средств и обрабатываемой информации | + | + | + | + | + | + | + | + | + |

| 4.2. Физическая охрана средств вычислительной техники и носителей информации | + | + | + | + | + | + | + | + | + |

| 4.3. Наличие администратора (службы защиты) информации в АС | — | — | — | + | — | — | + | + | + |

| 4.4. Периодическое тестирование СЗИ НСД | + | + | + | + | + | + | + | + | + |

4. 5. Наличие средств восстановления СЗИ НСД 5. Наличие средств восстановления СЗИ НСД | + | + | + | + | + | + | + | + | + |

| 4.6. Использование сертифицированных средств защиты | — | + | — | + | — | — | + | + | + |

Обозначения:

» — » — нет требований к данному классу;

» + » — есть требования к данному классу.

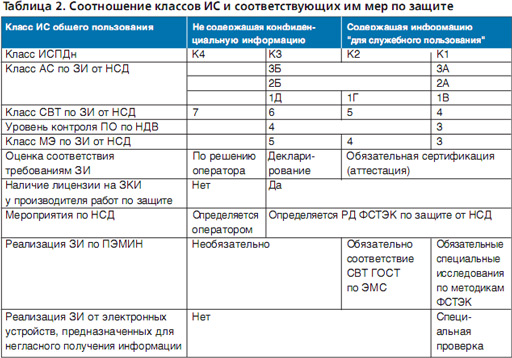

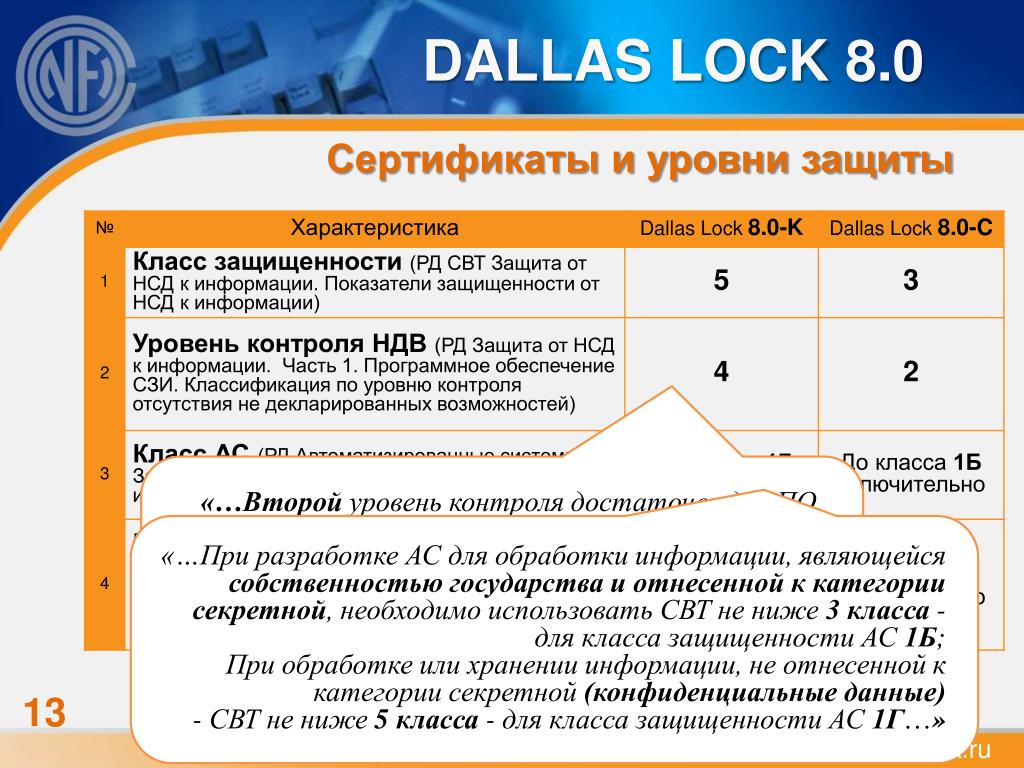

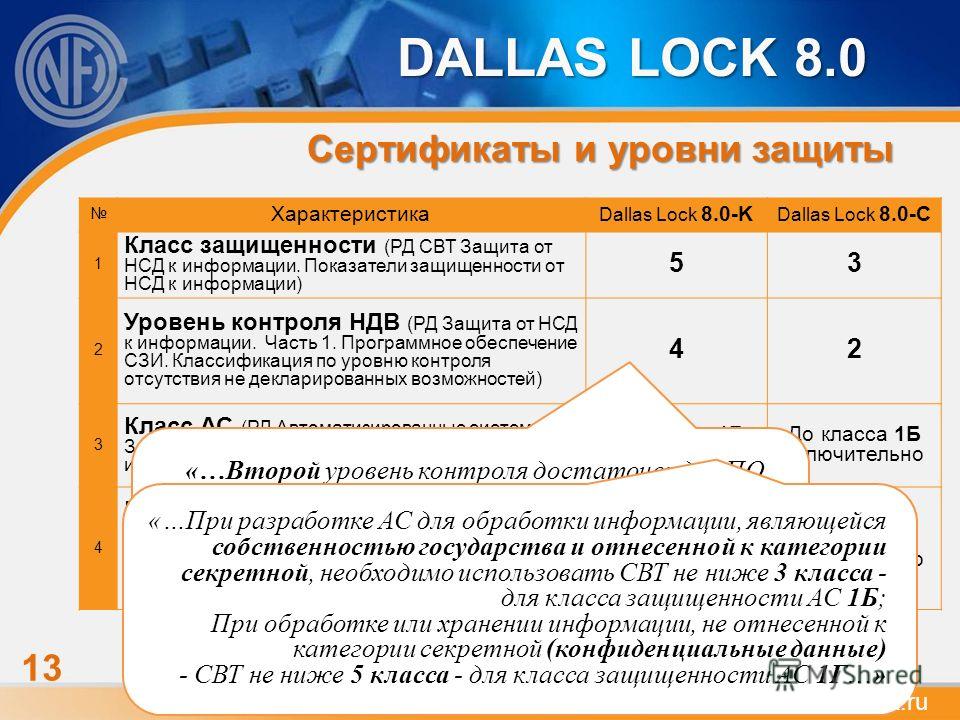

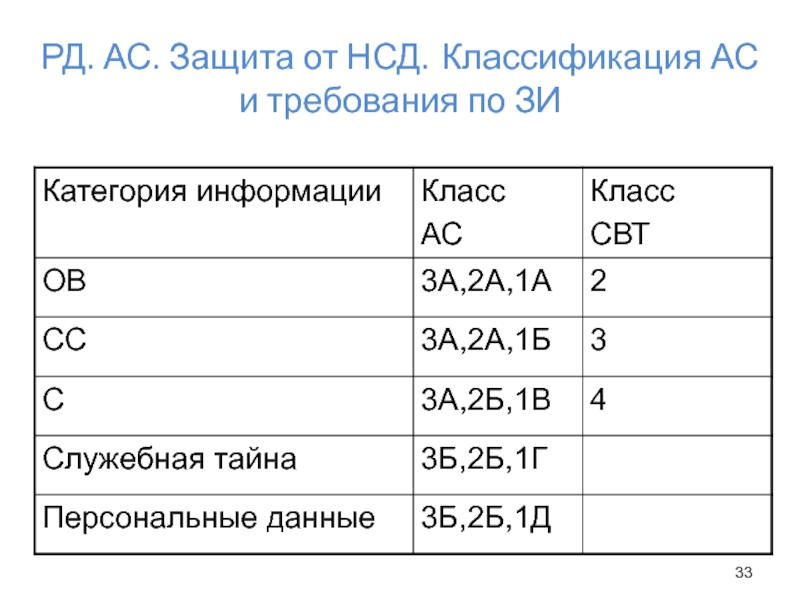

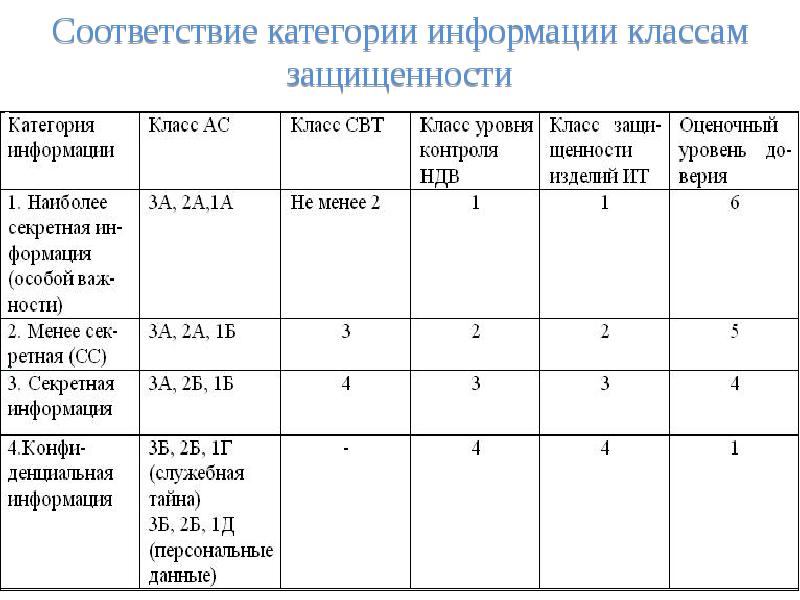

Также, в соответствии с документом РД «Средства вычислительной техники. Защита от несанкционированного доступа к информации. Показатели защищенности от несанкционированного доступа к информации», для обработки или хранения информации, являющейся собственностью государства и отнесенной к категории секретной, необходимо ориентироваться в соответствии на классы защищенности АС не ниже 3А, 2А, 1А, 1Б, 1В и использовать сертифицированные СВТ:

- не ниже 4 класса — для класса защищенности АС 1В;

- не ниже 3 класса — для класса защищенности АС 1Б;

- не ниже 2 класса — для класса защищенности АС 1А.

Наглядно, отношение уровней конфиденциалльности к классификации АС, показана в таблице ниже:

| Уровень конфиденциальности информации | |||

| ОВ | СС | С | Информация ограниченного доступа (СТ, КТ) |

| 1А, 2А, 3А | 1Б, 2А, 3А | 1В, 2А, 3А | 2Б, 3Б, 1Г, 1Д |

Пересмотр класса защищенности автоматизированной системы производится в том случае, если произошло изменение хотя бы одного из критериев, на основании которых он был установлен.

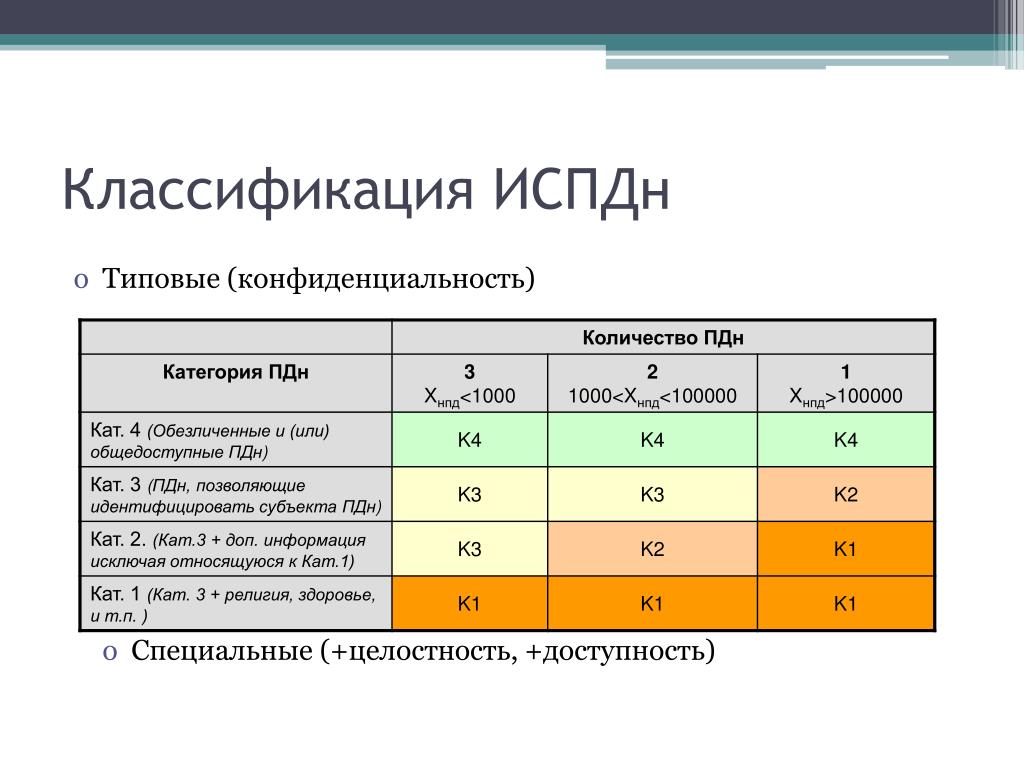

Классификация АСУ ТП

Определение класса защищенности государственной информационной системы осуществляется в соответствии с приказом ФСТЭК РФ от 14 марта 2014 г. № 31 «Об утверждении Требований к обеспечению защиты информации в автоматизированных системах управления производственными и технологическими процессами на критически важных объектах, потенциально опасных объектах, а также объектах, представляющих повышенную опасность для жизни и здоровья людей и для окружающей природной среды»

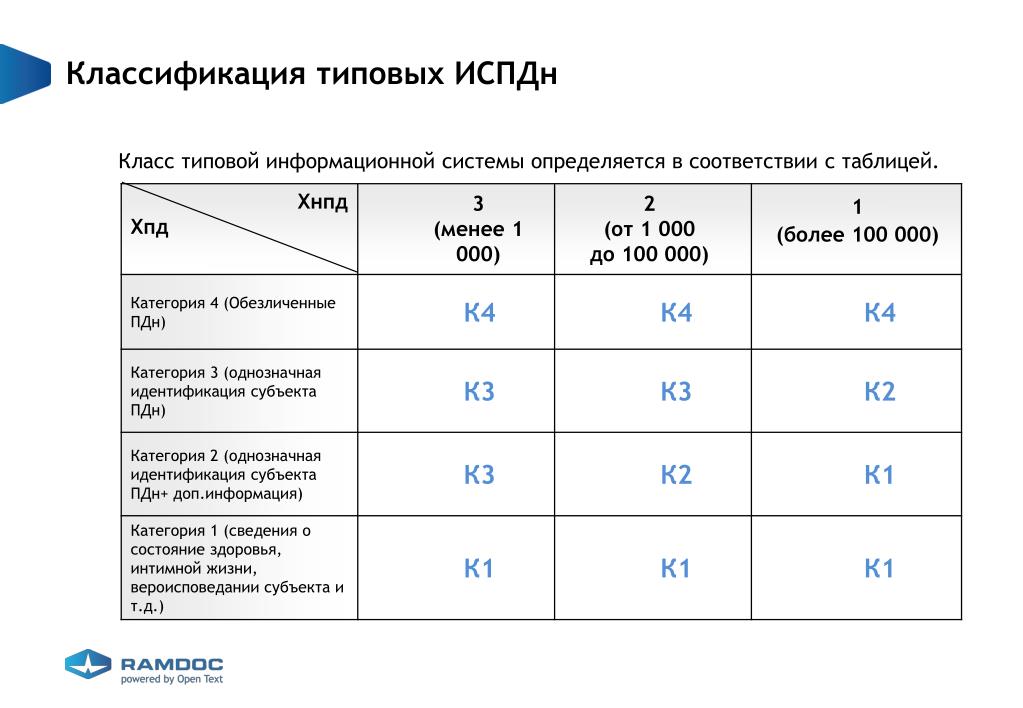

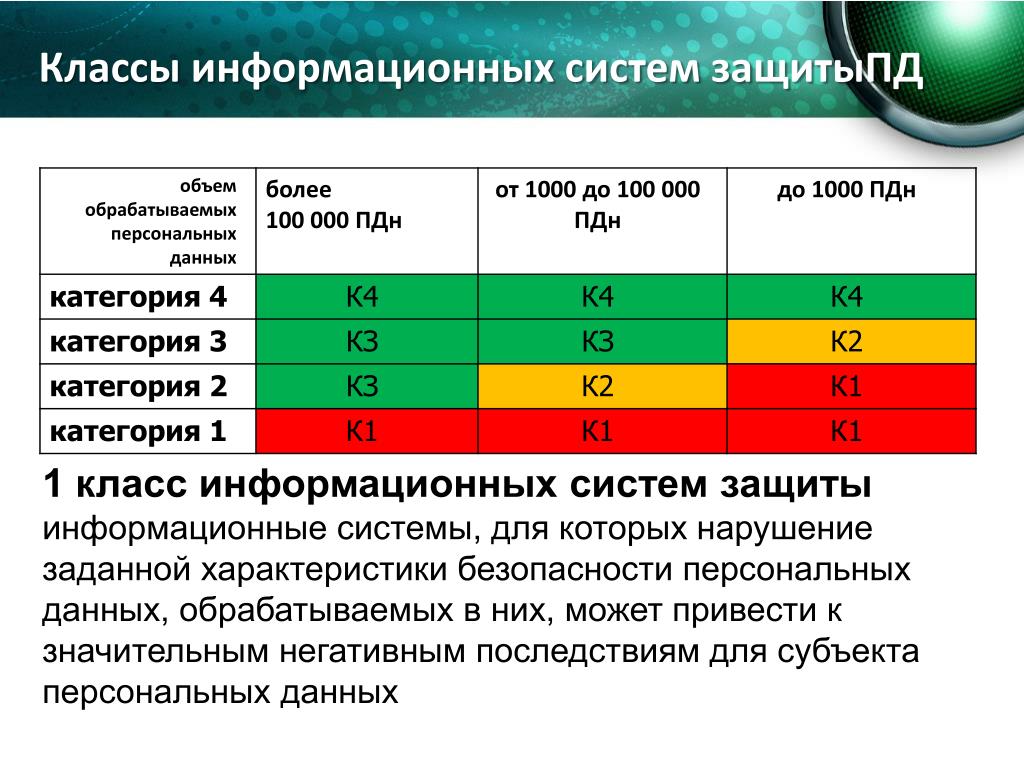

Класс защищенности автоматизированной системы управления (первый класс (К1), второй класс (К2), третий класс (К3)) определяется в зависимости от уровня значимости (критичности) обрабатываемой в ней информации (УЗ).

Уровень значимости (критичности) информации (УЗ) определяется степенью возможного ущерба от нарушения ее целостности (неправомерные уничтожение или модифицирование), доступности (неправомерное блокирование) или конфиденциальности (неправомерные доступ, копирование, предоставление или распространение), в результате которого возможно нарушение штатного режима функционирования автоматизированной системы управления или незаконное вмешательство в процессы функционирования автоматизированной системы управления.

УЗ = [(целостность, степень ущерба) (доступность, степень ущерба) (конфиденциальность, степень ущерба)],

где степень возможного ущерба определяется заказчиком или оператором экспертным или иным методом и может быть:

- высокой, если в результате нарушения одного из свойств безопасности информации (целостности, доступности, конфиденциальности), повлекшего нарушение штатного режима функционирования автоматизированной системы управления, возможно возникновение чрезвычайной ситуации федерального или межрегионального характера* или иные существенные негативные последствия в социальной, политической, экономической, военной или иных областях деятельности;

- средней, если в результате нарушения одного из свойств безопасности информации (целостности, доступности, конфиденциальности), повлекшего нарушение штатного режима функционирования автоматизированной системы управления, возможно возникновение чрезвычайной ситуации регионального или межмуниципального характера* или иные умеренные негативные последствия в социальной, политической, экономической, военной или иных областях деятельности;

- низкой, если в результате нарушения одного из свойств безопасности информации (целостности, доступности, конфиденциальности), повлекшего нарушение штатного режима функционирования автоматизированной системы управления, возможно возникновение чрезвычайной ситуации муниципального (локального) характера или возможны иные незначительные негативные последствия в социальной, политической, экономической, военной или иных областях деятельности.

В случае, если для информации, обрабатываемой в автоматизированной системе управления, не требуется обеспечение одного из свойств безопасности информации (в частности конфиденциальности) уровень значимости (критичности) определятся для двух других свойств безопасности информации (целостности, доступности). В этом случае:

УЗ = [(целостность, степень ущерба) (доступность, степень ущерба) (конфиденциальность, не применяется)].

Информация, обрабатываемая в автоматизированной системе управления, имеет высокий уровень значимости (критичности) (УЗ 1), если хотя бы для одного из свойств безопасности информации (целостности, доступности, конфиденциальности) определена высокая степень ущерба.

Информация, обрабатываемая в автоматизированной системе управления, имеет средний уровень значимости (критичности) (УЗ 2), если хотя бы для одного из свойств безопасности информации (целостности, доступности, конфиденциальности) определена средняя степень ущерба и нет ни одного свойства, для которого определена высокая степень ущерба.

Информация, обрабатываемая в автоматизированной системе управления, имеет низкий уровень значимости (критичности) (УЗ 3), если для всех свойств безопасности информации (целостности, доступности, конфиденциальности) определены низкие степени ущерба.

При обработке в автоматизированной системе управления двух и более видов информации (измерительная информация, информация о состоянии процесса) уровень значимости (критичности) информации (УЗ) определяется отдельно для каждого вида информации. Итоговый уровень значимости (критичности) устанавливается по наивысшим значениям степени возможного ущерба, определенным для целостности, доступности, конфиденциальности каждого вида информации.

Класс защищенности автоматизированной системы управления определяется в соответствии с таблицей:

Уровень значимости (критичности)информации | Класс защищенности автоматизированной системы управления |

УЗ 1 | К1 |

УЗ 2 | К2 |

УЗ 3 | К3 |

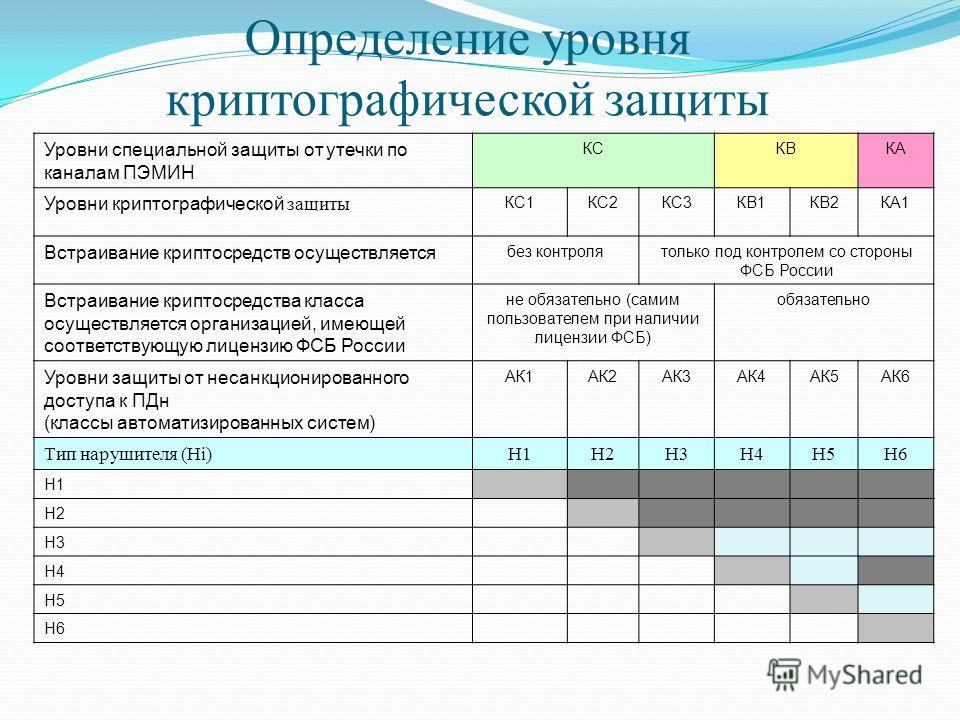

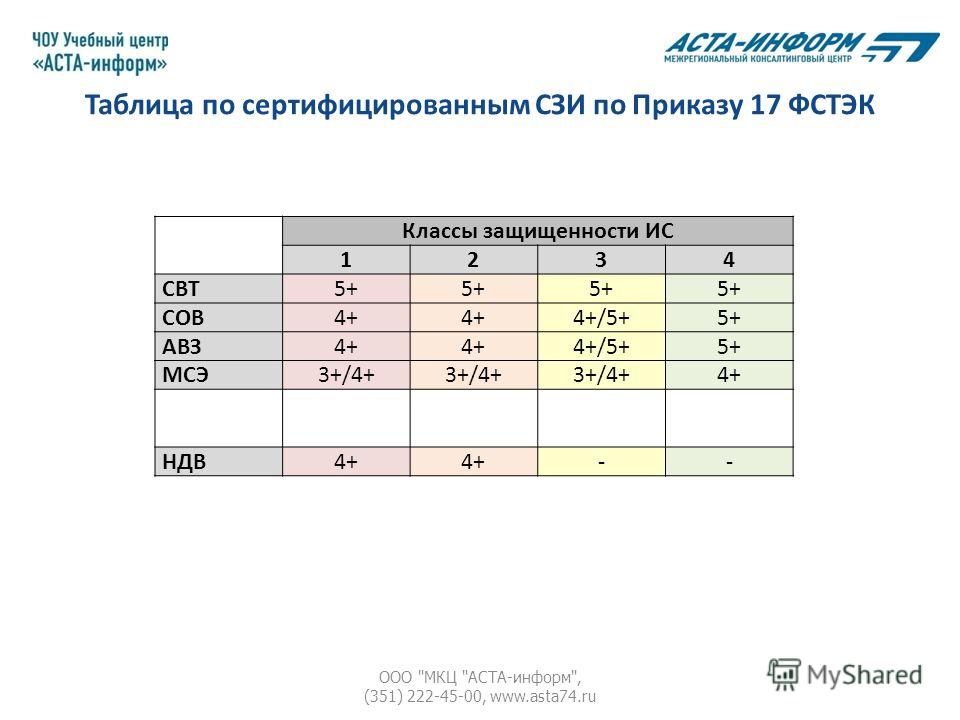

Сертифицированные средства защиты

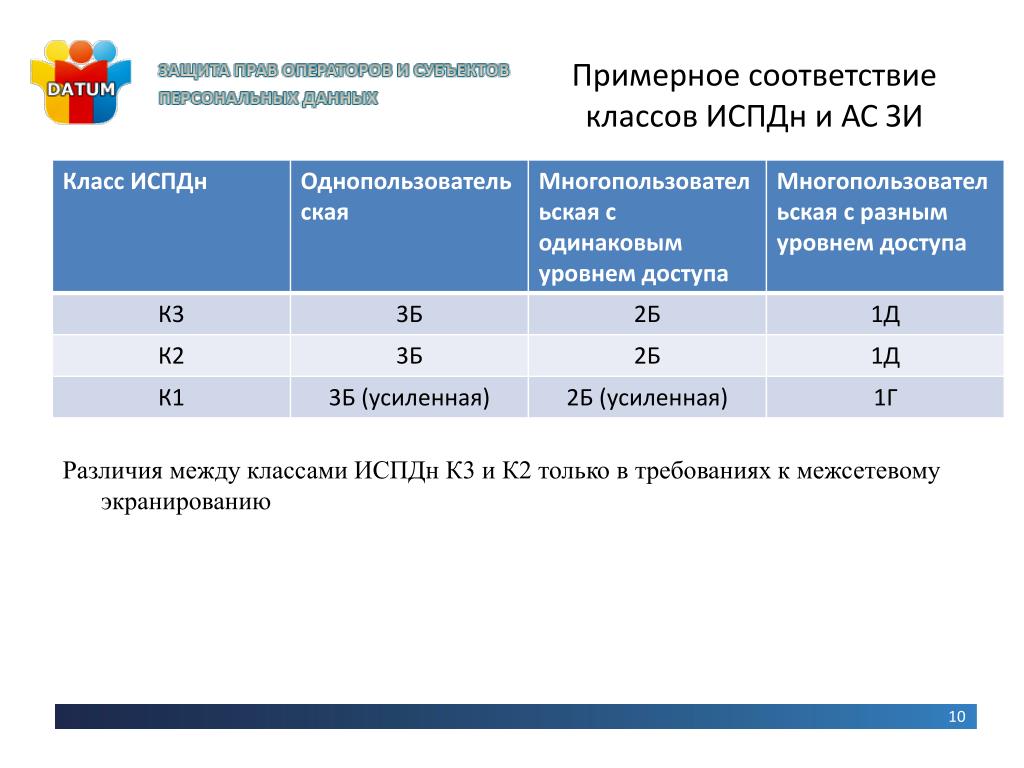

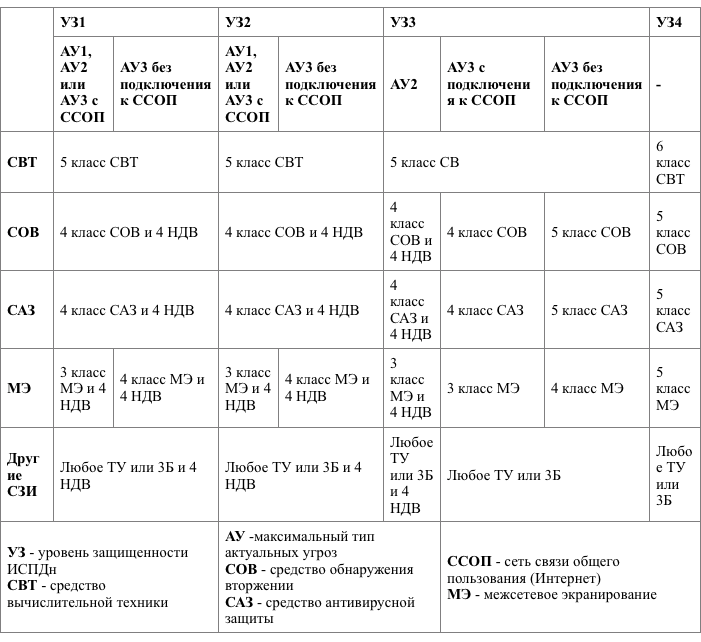

Известно, что для защиты ПДн класса К1 средства защиты информации должны иметь НДВ 4. Однако если проводить анализ 58 приказа ФСТЭК, вводящего Положение о ПДн и ранних рабочих документов ФСТЭК, то оказывается, что средства защиты информации должны иметь подтвержденный функционал, соответствия которого я привожу в таблице ниже.

Однако если проводить анализ 58 приказа ФСТЭК, вводящего Положение о ПДн и ранних рабочих документов ФСТЭК, то оказывается, что средства защиты информации должны иметь подтвержденный функционал, соответствия которого я привожу в таблице ниже.

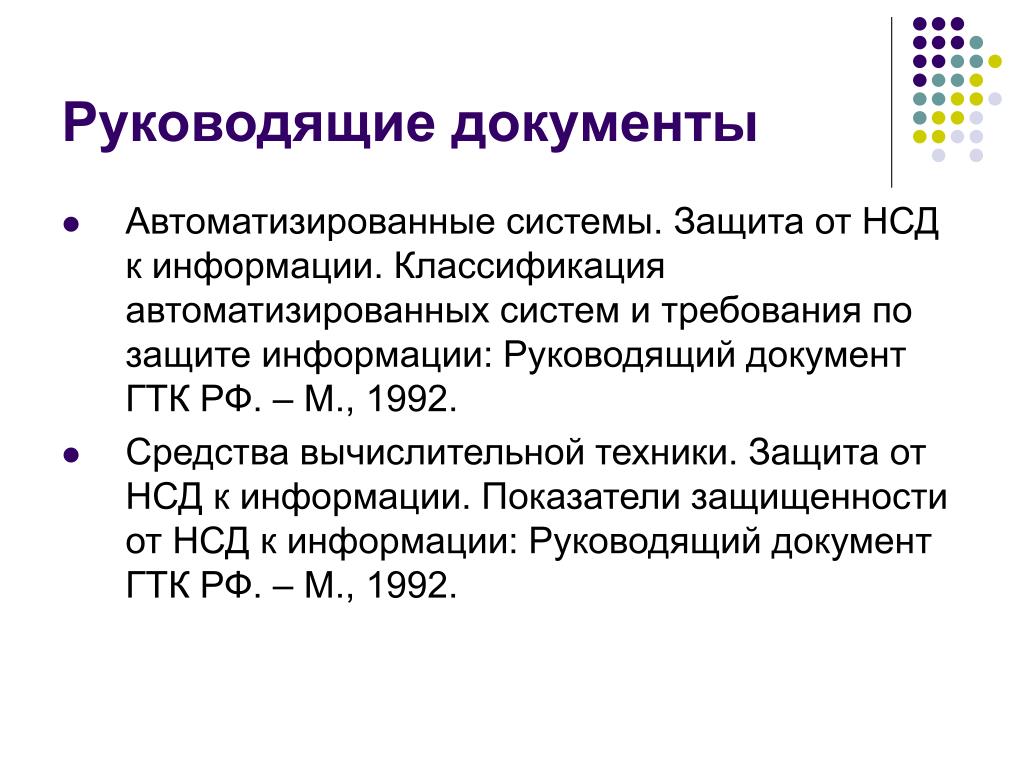

Рабочие документы по защите информации ФСТЭК России

• Средства вычислительной техники. Защита от несанкционированного доступа к информации. Показатели защищенности от несанкционированного доступа к информации.

• Автоматизированные системы. Защита от несанкционированного доступа к информации. Классификация автоматизированных систем и требования по защите информации.

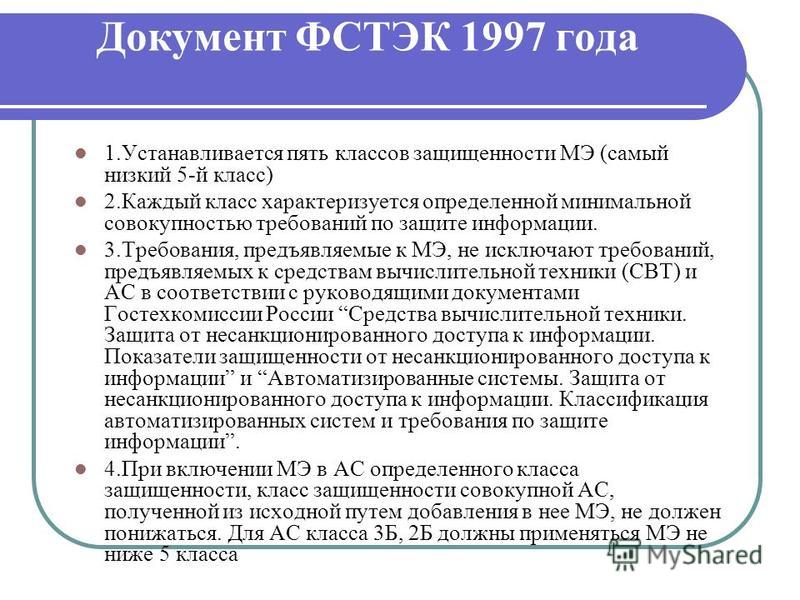

• Средства вычислительной техники. Межсетевые экраны. Защита от несанкционированного доступа к информации. Показатели защищенности от несанкционированного доступа к информации.

• Защита от несанкционированного доступа к информации. Часть 1. Программное обеспечение средств защиты информации. Классификация по уровню контроля отсутствия недекларированных возможностей.

Соответствия между требованиями к классам ИСПДн

и классам рабочих документов ФСТЭК России

Класс ИСПДн / класс по РД ФСТЭК | К1 | К2 | К3 |

Средства вычислительной техники (СВТ) | 5 | 5 | 5 |

Автоматизированные системы (АС) | 1Г+ | 1Д | 1Д |

Межсетевые экраны (МЭ) | 3 | 4 | 4 |

Недекларированные возможности (НДВ) | 4 | — | — |

Перечень средств защиты

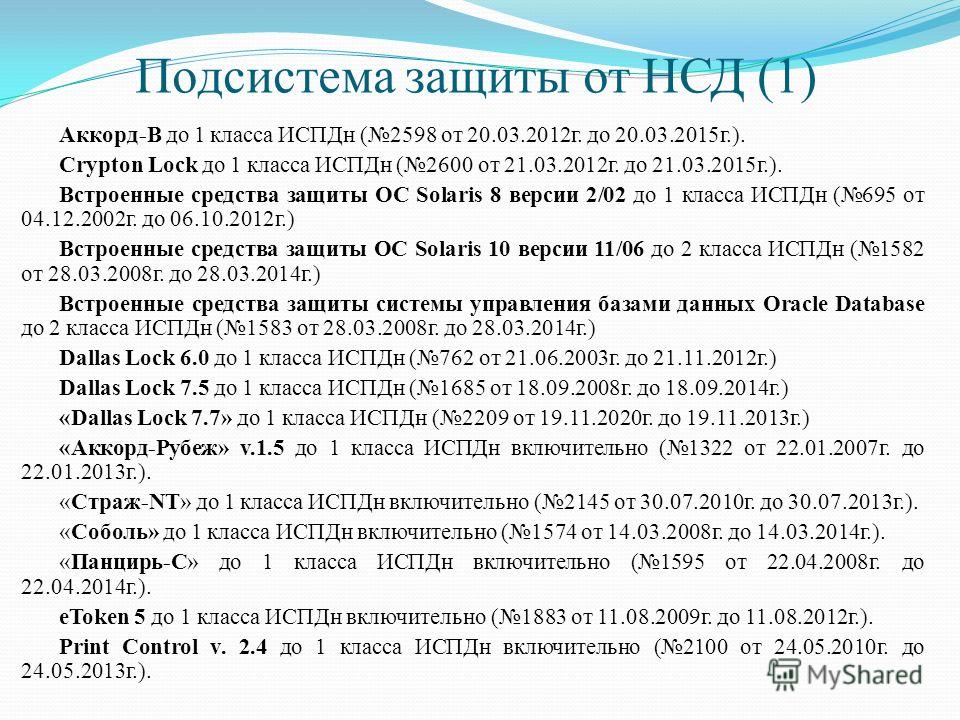

Этот перечень сделан по мотивам информации с сайта http://ispdn.ru , государственного реестра сертифицированных СрЗИ с сайта http://www.fstec.ru/ и данных с web-сайтов производителей. Перечень упорядочен по функционалу и содержит краткую информацию, на что есть сертификаты.

Перечень не исчерпывающий, но содержащий основные средства защиты информации.

Перечень не исчерпывающий, но содержащий основные средства защиты информации.Список сделан по состоянию на 1 января 2011 года и посвящен очередному откладыванию закона о персональных данных. 🙂

Средства защиты от НСД

SecretNet5.1 (авт, сеть) – НДВ 2, СВТ 3, АС 1Б, К1

SecretNet6 – НДВ 2, СВТ 3, АС 1Б, К1

SecretNet-К 6 – НДВ 4, СВТ 5, АС 1Г, К1

SecurityStudio EndPoint Protection – НДВ 4, МЭ 4, АС 1Г, К1

Соболь – НДВ 2, АС 1Б, К1, ФСБ 1Б

DallasLock– НДВ 2, СВТ 3, К1

SecurityStudio– НДВ 4, СВТ 5

SecurityStudio Trusted Boot Loader – НДВ 3

Security Pack Rus – К2, ФСБ АК2, АК3

Панцирь-К – НДВ 4, СВТ 5, К1, (не работоспособный)

Панцирь-С – НДВ 3, СВТ 4, К1, (не работоспособный)

Страж NT– СВТ 3, НДВ 2, АС 1Б, К1 (не работоспособный)

М506А-XP– ФСБ ФС АК5, КАИ-2.03, АИС 2 (что это такое я пока не знаю)

Аккорд NT/2000 3.0 — СВТ 3, НДВ 4, АС 1Б, К1

Diamond ACS — СВТ 3, НДВ 4, АС 1В 2А 3А, К1

Межсетевое экранирование и VPN

VipNetCustom3. 1 – ОУД 4+, НДВ 3, МЭ 3, АС 1В, К1 (с ограничениями в ТУ), ФСБ как МЭ 4, КС2, КС3

1 – ОУД 4+, НДВ 3, МЭ 3, АС 1В, К1 (с ограничениями в ТУ), ФСБ как МЭ 4, КС2, КС3

АПКШ Континент 3.5 – МЭ 3, НДВ 3, АС 1В, К1 (с ограничениями в ТУ), ФСБ как МЭ 4, КС1, КС2

Континент-АП 3 – МЭ 4, НДВ 3, АС 1Г, К3 (кроме подключаемых СКЗИ), ФСБ как КС1, КС2

S-terra CSP VPN Gate – МЭ 3, К1, ФСБ КС1, КС2

S-terraCSPVPNServer– МЭ 3, К1 (нет сертификата ФСБ!)

S-terraCSPVPNClient– МЭ 3, К1 (нет сертификата ФСБ!)

VipNet Office Firewall – ФСБ МЭ 4

VipNet Personal Firewall – ФСБ МЭ 4

StoneGateFirewall– МЭ 2, НДВ 4

StoneGateSSLVPN– (12 шт. интереса не представляют)

TrustAccess– НДВ 4, МЭ 2, АС 1Г, К1

TrustAccess-S – НДВ 2, МЭ 2, АС 1Г, К1

Блокпост-Экран 2000/ХР – МЭ 4, К2

UserGate Proxy & Firewall – ОУД 2, МЭ 4, НДВ 4, АС 1Г, К1

Застава-S – МЭ 2, НДВ 2, К1

Застава VPN- МЭ 3, НДВ 3, К1 (нет заключения ФСБ о корректности встраивания криптосредств!)

Altell NEO — МЭ 4 (с ограничениями в ТУ)

Обнаружение вторжений

StoneGateIPS– МЭ 3, НДВ 4, АС 1Г, К1

Форпост 1. 8 – НДВ 3

8 – НДВ 3

Cisco IPS 4240 – ТУ (12 шт. Джет)

SecurityStudio EndPoint Protection – есть работающий функционал Agnitum Outpost

Антивирус Касперского Workstation/KIS– есть работающий функционал

VipNetCustom– есть номинальный функционал

Контроль утечек

DeviceLock 6.4 – ОУД 2, НДВ 4, 1Г

ZLock 1.3 – НДВ 3, К2

TrafficMonitor 3.3 – НДВ 4, АС 1Г, К1 (DMв него входит)

Анализ защищенности

MaxPatrol– НДВ 4 (конкурентов нет и не ожидается)

Антивирусы

Kaspersky Administration KIT 6/8 – НДВ 3, ФСБ

Dr.Web 4.44/5 – НДВ 3/2, ФСБ

Eset NOD32 Business Edition 3 – К2

ESET NOD32 Firewall – МЭ 4 (или в МСЭ его)

Eset NOD32 Platinum Pack 4.0 – НДВ 4, АС 1Г, К1

VBA32 – НДВ 4, К1

Токены

eToken5 – ОУД 2, НДВ 4, АС 1Г, К1 (на всё устройство)

eToken Network Logon 5 – ОУД 2, НДВ 4, АС 1Г, К1

ruToken– НДВ 3 (только на ПО)

Шипка – СВТ 5, АС 1Г

Электронные замки

Соболь – НДВ 2, АС 1Б, К1, ФСБ 1Б

Аккорд АМДЗ – ФСБ 3Б

Шифрование томов, дисков, файлов

SecretDiskServerNG– НДВ 4

Secret Disk Server – ОУД 1, АС 1Г, НДВ 4, К2

SafeDisk 4 – ОУД 3+, НДВ 4, СВТ 5, АС 1Г, К1 (с ограничениями в ТУ), ФСБ КС1, КС2

Операционные системы

Windows 7 Pro/Corp/Ult – СВТ 5, АС 1Г, К2

Windows XP Pro (SP2) – ОУД 1, АС 1Г

Windows Vista (без SP/SP1/SP2) – ОУД 1, АС 1Г

Windows Server 2003 SE (SP2/R2/R2SP2) – ОУД 1, АС 1Г

Windows Server 2008 SE – ОУД 1, СВТ 5, АС 1Г, К2

ALT Linux 4. 0 Desktop Pro – НДВ 4, СВТ 5, К2

0 Desktop Pro – НДВ 4, СВТ 5, К2

LinuxXPDesktop 2008 SE– НДВ 4, СВТ 5, АС 1Г, К2

МСВСфера 5.2 Desktop – ОУД 2, НДВ 4, АС 1Г, К1

МСВСфера 5.2 Server– ОУД 2, НДВ 4, АС 1Г, К1

Прочие продуктыMicrosoft

Microsoft Office Pro 2003 SP3 — ОУД 1, АС 1Г

Microsoft Office Pro 2007 без SP/SP1 — ОУД 1, К2

Microsoft SQL Server 2005 SE/EE — ОУД 1, АС 1Г

Microsoft SQL Server 2008 SE/EE — ОУД 1, СВТ 5, АС 1Г, К3

Microsoft ISA Server 2006 SE – ОУД 1, МЭ 4/3 (при ограничениях), АС 1Г

Microsoft Exchange Server 2007 SE/EE – СВТ 5, К2

Прочие продукты

1С Предприятие 8.2 – СВТ 5, НДВ 4, АС 1Г, К1

vGate– НДВ 4, СВТ 5, АС 1Г, К1

Acronis (все продукты) – НДВ 4, АС 1Г, К1 (в перечне пока нет)

VMware vSphere 4 – СВТ 5, АС 1Г, К2

Кратко о выборе сертифицированных СЗИ от НСД. Статьи компании АЛТЭКС-СОФТ

Выбор в пользу тех или иных средств защиты при проектировании информационных систем, обрабатывающих конфиденциальную информацию или персональные данные – ключевая процедура, определяющая не только будущий уровень защищенности и надежности системы, но и легитимность дальнейшей эксплуатации данной системы.

В соответствии с законодательством Российской Федерации, в информационных системах ряда организаций использование сертифицированных программных продуктов является обязательным. К таким организациям относятся:

• государственные организации,• негосударственные организации, работающие со служебной информацией государственных органов,

• организации, работающие с персональными данными.

Данное требование определяется целым рядом положений законодательных и нормативных актов в области защиты информации. В частности:

• Приказом № 17 ФСТЭК России от 11 февраля 2013г. «Требования о защите ин-формации, не составляющей государственную тайну, содержащейся в государственных информационных системах» – основной нормативный документ, регламентирующий вопросы, связанные с защитой информации ограниченного доступа не содержащей сведения, составляющие государственную тайну, включая персональные данные в государственных информационных системах,

«Для обеспечения защиты информации, содержащейся в информационной системе, применяются средства защиты информации, прошедшие оценку соответствия в форме обязательной сертификации на соответствие требованиям по безопасности информации в соответствии со статьей 5 Федерального закона от 27 декабря 2002 г. N 184-ФЗ «О техническом регулировании»…»

N 184-ФЗ «О техническом регулировании»…»

• Федеральный закон Российской Федерации от 27 июля 2006 г. N 152-ФЗ « О персональных данных»

«Обеспечение безопасности персональных данных достигается, в частности: …

… 3) применением прошедших в установленном порядке процедуру оценки соответствия средств защиты информации».

• Приказ ФСТЭК России от 18.02.2013 № 21 Об утверждении Состава и содержания организационных и технических мер по обеспечению безопасности персональных данных при их обработке в информационных системах персональных данных

«Меры по обеспечению безопасности персональных данных реализуются, в том числе, посредством применения в информационной системе средств защиты информации, прошедших в установленном порядке процедуру оценки соответствия, в случаях, когда применение таких средств необходимо для нейтрализации актуальных угроз безопасности персональных данных.»

• Закон РФ №5485-I «О государственной тайне» от 21 июля 1993г.

«Средства защиты информации должны иметь сертификат, удостоверяющий их соответствие требованиям по защите сведений соответствующей степени секретности».

и др.

Необходимо отметить, что применение сертифицированных средств защиты само по себе не является достаточным условием выполнения требований вышеприведенных документов к системе безопасности ГИС (АС) или ИСПДн. На самом деле, это целый комплекс организационных и технических мер направленных на приведение информационных систем в соответствие требованиям, и далеко выходящий за рамки темы настоящей статьи.

В ФЗ № 152 «О персональных данных» и в Приказе № 21 ФСТЭК нет однозначных требований к наличию у СЗИ, применяемых для защиты ИСПДн, сертификатов соответствия, полученных в обязательной системы сертификации (ФСТЭК России). В документах используется более либеральные формулировки — применение СЗИ прошедших установленным порядком процедуру оценки соответствия. Это означает, что для защиты ИСПДн в негосударственных организациях могут использоваться СЗИ, прошедшие сертификацию в добровольной системе сертификации или имеющие декларацию соответствия. Данные процедуры сегодня в области ИБ ни как не документированы и носят пока декларативный характер. К тому же, можно предположить, что сертификация в системе ГОСТ Р или декларирование вряд ли окажется существенно проще или дешевле. Так данные процедуры не исключают проведение всего комплекса испытаний начиная с контроля комплектности программной документации и заканчивая проверкой реализации заявленных функций безопасности. Кроме того, проводя испытания самостоятельно, декларант берет основную ответственность на себя. Поэтому можно констатировать, что в ближайшей перспективе в государственных информационных системах или ИСПДн вряд ли в качестве основных СЗИ будут широко использовать несертифицированные СЗИ. Но даже если использование сертифицированных СЗИ не является обязательным, выбор в их пользу предпочтителен, поскольку наличие сертификата – важный фактор обеспечения доверия к приобретаемым средствам защиты, гарантия их качества и безопасности, а также возможность сэкономить, так как уже не требуются никакие дополнительные подтверждения их легитимности.

Данные процедуры сегодня в области ИБ ни как не документированы и носят пока декларативный характер. К тому же, можно предположить, что сертификация в системе ГОСТ Р или декларирование вряд ли окажется существенно проще или дешевле. Так данные процедуры не исключают проведение всего комплекса испытаний начиная с контроля комплектности программной документации и заканчивая проверкой реализации заявленных функций безопасности. Кроме того, проводя испытания самостоятельно, декларант берет основную ответственность на себя. Поэтому можно констатировать, что в ближайшей перспективе в государственных информационных системах или ИСПДн вряд ли в качестве основных СЗИ будут широко использовать несертифицированные СЗИ. Но даже если использование сертифицированных СЗИ не является обязательным, выбор в их пользу предпочтителен, поскольку наличие сертификата – важный фактор обеспечения доверия к приобретаемым средствам защиты, гарантия их качества и безопасности, а также возможность сэкономить, так как уже не требуются никакие дополнительные подтверждения их легитимности.

В большинстве случаев выбор средств защиты информации осуществляться в рамках нескольких десятков сертифицированных решений различных брендов. На самом деле сертифицированы сотни программных и программно-аппаратных средств защиты, однако большая часть была сертифицирована в единичном экземпляре или в составе партии, и приобрести их не представляется возможным. Тем не менее, дефицита на рынке сертифицированных СЗИ нет, можно приобрести средства обеспечивающие защиту от любых угроз и с требуемым уровнем защиты. С полным перечнем сертифицированных СЗИ можно ознакомиться на официальном сайте ФСТЭК России в разделе Государственный реестр сертифицированных средств защиты информации.

Часто проблемы выбора средств защиты связаны ни сколько с техническими аспектами или показателями защищенности, а легитимностью использования СЗИ в системах обрабатывающих конфиденциальную информацию, ПДн или государственную тайну. Даже если СЗИ реализует необходимый функционал защиты и имеет сертификат соответствия требованиям безопасности, это не означает что данное средство применимо для всех случаев ГИС и ИСПДн.

Выбор СЗИ осуществляется на этапе реализации мер защиты ИСПДн с учетом уровня защищенности системы и наличия актуальных угроз (типов угроз) безопасности ПДн. В общем виде порядок выбора СЗИ можно представить в виде графа, представленного на рисунке 1.

Рис. 1 Порядок выбор СЗИ для построения системы защиты ПДн

Определение уровня защищенности ИСПДн

Постановление правительства № 1119 от 01.11.2012 «Требования к защите персональных данных при их обработке в информационных системах персональных данных» устанавливает 4 уровня защищенности персональных данных, которые определяются видом ИСПДн, типом актуальных угроз и количеством субъектов ПДн, обрабатываемых в информационной системе (см. таблица 1).

Таблица 1| Виды ИСПДн | Уровни защиненности ИСПДн | ||

|---|---|---|---|

| угрозы 1 типа | угрозы 2 типа | угрозы 3 типа | |

| ИСПДн-С | 1 | 2 < 100000 > 1 | 3 < 100000 > 2 |

| ИСПДн-Б | 1 | Тип ИСПДн | 3 |

| ИСПДн-О | 2 | 3 < 100000 > 2 | 4 |

| ИСПДн-И | 1 | 3 < 100000 > 2 | 4 < 100000 > 3 |

Где:

Виды ИСПДн

ИСПДн-С — ИСПДн обрабатывающая специальные категории ПДн, касающиеся расовой, национальной принадлежности, политических взглядов, религиозных и философских убеждений, состояния здоровья, интимной жизни субъектов.

ИСПДн-Б — ИСПДн обрабатывающая биометрические сведения, которые характеризуют физиологические и биологические особенности человека, на основании которых можно установить его личность и которые используются оператором для установления личности субъекта персональных данных, и не обрабатываются сведения, относящиеся к специальным категориям персональных данных.

ИСПДн-О — ИСПДн обрабатывающая общедоступные ПДн.

ИСПДн-И — ИСПДн обрабатывающая иные категории ПДн

В этом же Постановлении установлено три типа угроз ПДн:

Угрозы 1-го типа (уровень системы) актуальны для информационной системы, если для нее в том числе актуальны угрозы, связанные с наличием недокументированных (недекларированных) возможностей в системном программном обеспечении, используемом в информационной системе.

Угрозы 2-го типа (уровень приложения) актуальны для информационной системы, если для нее в том числе актуальны угрозы, связанные с наличием недокументированных (недекларированных) возможностей в прикладном программном обеспечении, используемом в информационной системе.

Угрозы 3-го типа (уровень пользователя) актуальны для информационной системы, если для нее актуальны угрозы, не связанные с наличием недокументированных (недекларированных) возможностей в системном и прикладном программном обеспечении, используемом в информационной системе.

Определение типа угроз безопасности, актуальных для информационной системы, производится оператором ПДн с учетом оценки возможного вреда, который может быть причинен субъектам персональных данных. От типа угрозы будет зависеть не только требуемый уровень защищенности ИСПДн, но и класс используемых для ее защиты СЗИ, и прежде всего, обязательное прохождение СЗИ контроля отсутствия недекларированных возможностей (НДВ).

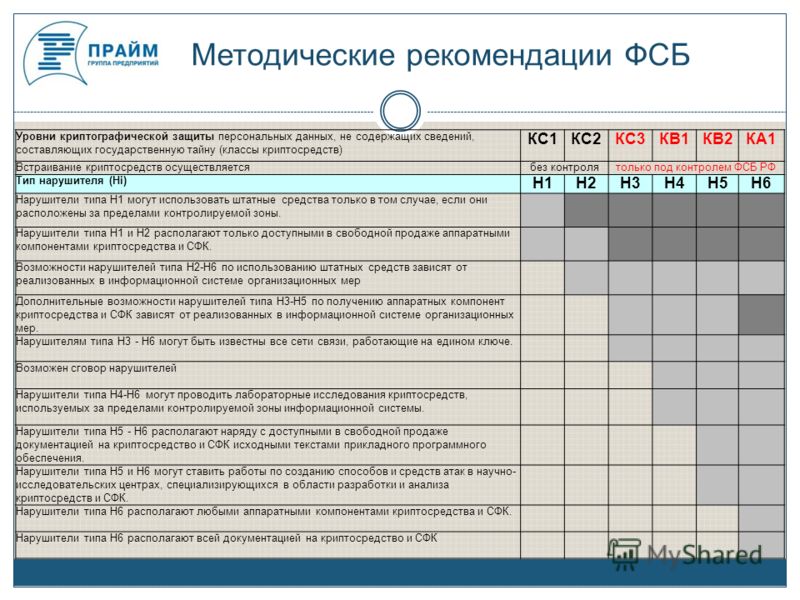

Под которым понимаются, дополнительные требования ФСТЭК России к проверке программных и программно-аппаратных продуктов, реализующих функции защиты информации на отсутствие умышленных или иных недекларированных возможностей . На практике это исследование исходного текста программ на предмет отсутствия в нем «программных закладок», «троянских коней» и других вредоносных кодов. До недавнего времени данные требования предъявлялись лишь к СЗИ, используемых в системах защиты автоматизированных систем, обрабатывающих государственную тайну. С выходом документов ФСТЭК по защите персональных данных указанные требования распространяются и на СЗИ, применяемые в ИСПДн 1 и 2 уровня защиты. Руководящий документ «Защита от несанкционированного доступа к информации. Часть 1. Программное обеспечение средств защиты информации. Классификация по уровню контроля отсутствия недекларированных возможностей» (РД НДВ) устанавливает четыре уровня контроля отсутствия недекларированных возможностей. Каждый уровень характеризуется определенной минимальной совокупностью требований. Для ПО, используемого при защите информации, отнесенной к государственной тайне, должен быть обеспечен уровень контроля не ниже третьего. Для защиты ПДн и государственных информационных систем, не обрабатывающих государственную тайну, достаточно четвертого уровня контроля.

До недавнего времени данные требования предъявлялись лишь к СЗИ, используемых в системах защиты автоматизированных систем, обрабатывающих государственную тайну. С выходом документов ФСТЭК по защите персональных данных указанные требования распространяются и на СЗИ, применяемые в ИСПДн 1 и 2 уровня защиты. Руководящий документ «Защита от несанкционированного доступа к информации. Часть 1. Программное обеспечение средств защиты информации. Классификация по уровню контроля отсутствия недекларированных возможностей» (РД НДВ) устанавливает четыре уровня контроля отсутствия недекларированных возможностей. Каждый уровень характеризуется определенной минимальной совокупностью требований. Для ПО, используемого при защите информации, отнесенной к государственной тайне, должен быть обеспечен уровень контроля не ниже третьего. Для защиты ПДн и государственных информационных систем, не обрабатывающих государственную тайну, достаточно четвертого уровня контроля.

В предыдущих документах ФСТЭК жестко определял, что для ИСПДн первого класса (К1) необходимы СЗИ прошедшие контроль НДВ.

В действующих сегодня требованиях оператор сам вправе определять тип угроз, а соответственно определять – существует угроза НДВ или нет.

В действующих сегодня требованиях оператор сам вправе определять тип угроз, а соответственно определять – существует угроза НДВ или нет.Разумно считать, что первый тип угроз может быть актуален только для ИСПДн каким-то образом интересующие спецслужбы: ПДн федерального масштаба, данные первых лиц государства и пр. В качестве аргумента может служить предположение, что разработчиками практически всего системного ПО являются несколько известных западных корпораций, дорожащих своей репутацией. Но, не исключено, что сотрудничающих со спецслужбами государств, резидентами которых они являются. Трудно представить мотивацию этих вендеров, что бы дискредитировать «спроектированные закладки», подвергая свой бизнес огромным рискам.

С угрозами второго типа, ситуация схожа, но имеет свою особенность. Часто в качестве прикладного используется «самописное» или заказное программное обеспечение. И здесь вероятность наличия случайной или преднамеренной «закладки», как ни странно может оказаться выше. Часто недокументированные возможности закладываются исключительно с «добрыми» намерениями, например, для удаленного доступа к компьютеру пользователя, с целью разрешения его проблем.

Часто недокументированные возможности закладываются исключительно с «добрыми» намерениями, например, для удаленного доступа к компьютеру пользователя, с целью разрешения его проблем.

Определение мер по обеспечению безопасности ПДн

Определившись с уровнем защищенности и угрозами ИСПДн можно переходить к составу мер необходимых для ее защиты. В состав базовых мер Приказом № 21 включены:

идентификация и аутентификация субъектов доступа и объектов доступа,

управление доступом субъектов доступа к объектам доступа,

ограничение программной среды,

защита машинных носителей информации, на которых хранятся и (или) обрабатываются персональные данные (далее — машинные носители персональных данных),

регистрация событий безопасности,

антивирусная защита,

обнаружение (предотвращение) вторжений,

контроль (анализ) защищенности персональных данных,

обеспечение целостности информационной системы и персональных данных,

обеспечение доступности персональных данных,

защита среды виртуализации,

защита технических средств,

защита информационной системы, ее средств, систем связи и передачи данных,

выявление инцидентов (одного события или группы событий), которые могут привести к сбоям или нарушению функционирования информационной системы и (или) к возникновению угроз безопасности персональных данных (далее — инциденты), и реагирование на них,

управление конфигурацией информационной системы и системы защиты персональных данных.

Полный состав мер приведен в приложении № 2 Приказа ФСТЭК России. Чем выше уровень защиты тем шире перечень необходимых мер. Если в предыдущих документах ФСТЭК состав таких мер для соответствующего класса защиты был строго регламентирован, то сейчас Приказ разрешает оператору самостоятельно определять перечень необходимых мероприятий исходя из актуальности угроз, используемых информационных технологий и даже экономической целесообразности.

С учетом структурно-функциональных характеристик системы и актуальных для нее угроз осуществляется адаптация (анализ возможности и целесообразности реализации) базового набора мер. Неактуальные меры исключаются из перечня. Выделяются организационные меры, реализация которых непосредственно связанна с информационными технологиями, но не связанна с техническими аспектами системы защиты или позволяющие заменить технические меры.

Актуализированный базовый перечень мер, может быть расширен дополнительными мерами, а также мероприятиями обеспечивающими выполнение требований к защите ПДн, установленными иными нормативными правовыми актами, в частности, требованиями к средствам криптографической защиты или ГИС.

При невозможности технической реализации отдельных выбранных мер или экономической целесообразности могут разрабатываться компенсирующие меры, направлен-ные на нейтрализацию оставшихся актуальных угроз. В этом случае в ходе разработки системы защиты ПДн должно быть проведено соответствующее обоснование.

Определившись с актуальным перечнем подлежащих реализации технических мер можно приступать к выбору СЗИ. Данный этап является не менее сложным, так как не существует одного комплексного средства, обеспечивающего реализацию защитных мер указанных в Приказе. Как правило, для построения системы защиты ИСПДн используется от нескольких до десятка сертифицированных СЗИ.

Самое простое, обратиться в компанию, занимающуюся оказанием услуг в области защиты информации, которая в соответствии с вашим перечнем требуемых мер сможет подобрать необходимые СЗИ. Скорее всего, будут предложены средства защиты, с которыми компания давно уже работает и на какие она имеет максимальные скидки от поставщиков. Можно выбрать и приобрести самостоятельно, обратившись к реестру сертифицированных СЗИ и затем заказать их у производителя или его партнера.

Можно выбрать и приобрести самостоятельно, обратившись к реестру сертифицированных СЗИ и затем заказать их у производителя или его партнера.

В Государственном реестре содержится около 2500 записей, однако для приобретения, как отмечалось выше, доступно не более сотни различных типов СЗИ. Тем не менее, выбрать и из этого количества не тривиальная задача, и вот почему.

В сертификатах, выданных до 2013 года обычно, присутствовали сведения о классе ИСПДн, в которых могли использоваться данные СЗИ, и это позволяло однозначно их идентифицировать. В более поздних сертификатах такие записи исчезли. В информационном сообщение ФСТЭК России от 15 июля 2013 г. N 240/22/2637 указано, что возможность применения в ГИС соответствующего класса защищенности и для обеспечения установленного уровня защищенности ПДн сертифицированных средств защиты информации, указывается заявителем (разработчиком, производителем) в эксплуатационной и конструкторской документации на эти средства (формулярах и технических условиях). К сожалению, на публичных ресурсах, такие документы отсутствуют, их можно запросить непосредственно у производителя или их дилеров. Не стоит торопиться с обращением к разработчику, рекомендуется самостоятельно провести еще несколько этапов «фильтрации».

К сожалению, на публичных ресурсах, такие документы отсутствуют, их можно запросить непосредственно у производителя или их дилеров. Не стоит торопиться с обращением к разработчику, рекомендуется самостоятельно провести еще несколько этапов «фильтрации».

Большую часть Реестра составляют СЗИ, сертифицированные в единичных экземплярах или в ограниченных партиях под нужды конкретных системы. Поэтому стоит рассматривать только СЗИ сертифицированные по схеме сертификация «серия» либо «партия», количество которой не менее 100 экземпляров.

В Реестре содержаться СЗИ сертифицированные еще в 1996 году, очевидно, что данные средства давно сняты с производства, а сертификаты поддерживаются только для продления аттестатов соответствия на системы. В связи этим, рекомендуется ограничить поиск в диапазоне последних 1-2 лет. Срок действия сертификата -3 года, как правило, производитель (заявитель) продлевает сертификаты еще раз, за редким исключение, два раза. Необходимо помнить, если это не сделает производитель, то продлевать сертификат вам придется самостоятельно. Таким образом, чем новее СЗИ и свежее сертификат, тем лучше.

Таким образом, чем новее СЗИ и свежее сертификат, тем лучше.

Выбор на следующем шаге будет зависеть от типа актуальных угроз, как уже было сказано выше: для ИСПДн с угрозами 1 и 2 типа необходимы средства защиты прошедшие контроль НДВ. Так как к этапу выбора СЗИ уже определились с уровнем защищенности, а соответственно, типом угроз, то требуется НДВ или нет — вопрос риторический. Если актуальны угрозы первого типа то — СЗИ или системное ПО, если защита строится на его механизмах защиты, должны пройти контроль НДВ. А для второго типа — прикладное программное обеспечение, участвующего в обработке персональных данных.

Сегодня в нормативных документах регуляторов или стандартах отсутствуют однозначные определения современного системного программного обеспечения. Определение ГОСТ 19781-90 «Программа системная – программа, предназначенная для поддержания работоспособности системы обработки информации или повышения эффективности ее использования в процессе выполнения прикладных программ», весьма формально и не вносит ясности. Более точное определение можно прочитать в Википедии: «Системное программное обеспечение — комплекс программ, которые обеспечивают управление компонентами компьютерной системы, такими как процессор, оперативная память, устройства ввода-вывода, сетевое оборудование, выступая как «межслойный интерфейс», с одной стороны которого аппаратура, а с другой — приложения пользователя». К такому ПО можно отнести операционные системы, утилиты, системы программирования (средства разработки), системы управления базами данных, широкий класс связующего (технологического) программного обеспечения. А так же СЗИ реализующие на системном уровне (уровне ядра), защиту операционной системы или подмену его штатных механизмов. Большинство СЗИ, необходимых для построения системы защиты ПДн, можно отнести к системному ПО.

Более точное определение можно прочитать в Википедии: «Системное программное обеспечение — комплекс программ, которые обеспечивают управление компонентами компьютерной системы, такими как процессор, оперативная память, устройства ввода-вывода, сетевое оборудование, выступая как «межслойный интерфейс», с одной стороны которого аппаратура, а с другой — приложения пользователя». К такому ПО можно отнести операционные системы, утилиты, системы программирования (средства разработки), системы управления базами данных, широкий класс связующего (технологического) программного обеспечения. А так же СЗИ реализующие на системном уровне (уровне ядра), защиту операционной системы или подмену его штатных механизмов. Большинство СЗИ, необходимых для построения системы защиты ПДн, можно отнести к системному ПО.

Там же в Википедии: «Прикладная программа или приложение — программа, предназначенная для выполнения определенных пользовательских задач и рассчитанная на непосредственное взаимодействие с пользователем. В большинстве операционных систем прикладные программы не могут обращаться к ресурсам компьютера напрямую, а взаимодействуют с оборудованием и проч. посредством операционной системы.» Другими словами, это то ПО с помощью которого и происходит обработка ПДн. Как правило, эти программы имеют, пусть не такой широкий как операционные системы, арсенал средств (механизмов) защиты. К таким программам можно отнести: офисные пакеты, бухгалтерские программы, CRM-системы и пр. Количество таких программ в Реестре не та велико.

В большинстве операционных систем прикладные программы не могут обращаться к ресурсам компьютера напрямую, а взаимодействуют с оборудованием и проч. посредством операционной системы.» Другими словами, это то ПО с помощью которого и происходит обработка ПДн. Как правило, эти программы имеют, пусть не такой широкий как операционные системы, арсенал средств (механизмов) защиты. К таким программам можно отнести: офисные пакеты, бухгалтерские программы, CRM-системы и пр. Количество таких программ в Реестре не та велико.

Для систем третьего и четвертого уровней защищенности контроль НДВ программного обеспечения не требуется. Следующим аспектом выбора, является сопоставление класса защиты СЗИ и уровня защищенности ИСПДн. Как уже отмечалось выше, в настоящее время в сертификатах, а соответственно и в Реестре, не указывается применимость СЗИ для соответствующего уровня защищенности. Не смотря на то, что в части сертификатов выписанных до 2013 года присутствовала запись типа, «может использоваться в ИСПДн до 3 класса включительно», это всего лишь означало, что данное средство может использоваться в составе системы защиты ИСПДн, соответствующего класса. Но какие меры защиты оно реализует, можно было понять, только уяснив, на что проходило сертификацию данное средство и прочитав на него паспорт или формуляр. Вероятно поэтому, что бы, не вводить в заблуждение пользователей, перестали делать подобные записи.

Но какие меры защиты оно реализует, можно было понять, только уяснив, на что проходило сертификацию данное средство и прочитав на него паспорт или формуляр. Вероятно поэтому, что бы, не вводить в заблуждение пользователей, перестали делать подобные записи.

— РД «Средства вычислительной техники. Защита от несанкционированного доступа к информации. Показатели защищенности от несанкционированного доступа к информации» (РД СВТ),

— РД «Безопасность информационных технологий. Критерии оценки безопасности информационных технологий» (РД ОК),

— РД «Средства вычислительной техники. Межсетевые экраны. Защита от несанкционированного доступа к информации. Показатели защищенности от несанкционированного доступа к информации» (РД СВТ МЭ),

— НД Требованиями к системам обнаружения вторжений (НД СОВ),

— НД Требования к средствам антивирусной защиты,

— Технические условия (ТУ).

В документах, за исключением ТУ, СЗИ проранжированы по классам. В каждом документе введена своя шкала защищенности, где первый класс присваивается наиболее защищенным СЗИ, точнее тем, которые проходили испытания по самым жестким условиям, и соответственно, с увеличением порядкового номера класса требования к испытаниям СЗИ смягчаются. Обратную нумерацию имеют только СЗИ сертифицированные в РД ОК (ГОСТ Р ИСО/МЭК 15408), в РД предусмотрено 7 классов — уровней доверия (ОУД), где за самый низкий уровень первый -ОУД1. До недавнего времени, выбор документа, на который сертифицируется СЗИ, было правом Заявителя. Большинство СЗИ сертифицировались на РД СВТ и ТУ, незначительная часть проходило испытания по «общим критериям». И только межсетевые экраны, антивирусы и системы обнаружения вторжений обязаны были сертифицироваться на одноименные документы.

Указания о применимости сертифицированных СЗИ содержаться непосредственно в Приказе ФСТЭК России:а) для обеспечения 1 и 2 уровней защищенности персональных данных применяются:

средства вычислительной техники не ниже 5 класса,

системы обнаружения вторжений и средства антивирусной защиты не ниже 4 класса,

межсетевые экраны не ниже 3 класса в случае актуальности угроз 1-го или 2-го типов или взаимодействия информационной системы с информационно-телекоммуникационными сетями международного информационного обмена и межсетевые экраны не ниже 4 класса в случае актуальности угроз 3-го типа и отсутствия взаимодействия информационной системы с информационно-телекоммуникационными сетями международного информационного обмена.

б) для обеспечения 3 уровня защищенности персональных данных применяются:

средства вычислительной техники не ниже 5 класса,

системы обнаружения вторжений и средства антивирусной защиты не ниже 4 класса защиты в случае актуальности угроз 2-го типа или взаимодействия информационной системы с информационно-телекоммуникационными сетями международного информационного обмена и системы обнаружения вторжений и средства антивирусной защиты не ниже 5 класса защиты в случае актуальности угроз 3-го типа и отсутствия взаимодействия информационной системы с информационно-телекоммуникационными сетями международного информационного обмена,

межсетевые экраны не ниже 3 класса в случае актуальности угроз 2-го типа или взаимодействия информационной системы с информационно-телекоммуникационными сетями международного информационного обмена и межсетевые экраны не ниже 4 класса в случае актуальности угроз 3-го типа и отсутствия взаимодействия информационной сиcтемы с информационно-телекоммуникационными сетями международного информационного обмена.

в) для обеспечения 4 уровня защищенности персональных данных применяются:

средства вычислительной техники не ниже 6 класса,

системы обнаружения вторжений и средства антивирусной защиты не ниже 5 класса,

межсетевые экраны 5 класса.

Определившись с формальными признаками СЗИ: доступность на рынке, актуальность сертификата, наличие контроля НДВ (при необходимости), класс защищенности, теперь можно сосредоточиться на его функциональных характеристиках. Как правило, название СЗИ, в лучшем случае, только, в общем, может говорить о назначении средства защиты, за броским наименование, типа Security Point, может находиться все что угодно, каким либо образом связанное с безопасностью. Для того что бы реально понять его возможности, необходимо внимательно прочитать не только заявленные на сайте производителя функциональные характеристики, но и область (условия) применения и ограничения, указанные в эксплуатационной документации и сертификате. Например: «соответствует 3 СВТ с ограничениями» – это свидетельствует о неполном соответствии по каким-либо причинам требованиям РД для соответствующего класса или особым условиям применения СЗИ. Как правило, ограничения приводятся на оборотной стороне Сертификата. Например, для большинства сертифицированных продуктов Microsoft имеются ограничения по применению. В частности, для MicrosoftWindowsXPSP3 в Сертификате записано:

Например: «соответствует 3 СВТ с ограничениями» – это свидетельствует о неполном соответствии по каким-либо причинам требованиям РД для соответствующего класса или особым условиям применения СЗИ. Как правило, ограничения приводятся на оборотной стороне Сертификата. Например, для большинства сертифицированных продуктов Microsoft имеются ограничения по применению. В частности, для MicrosoftWindowsXPSP3 в Сертификате записано:

2. Настройки и контроль механизмов защиты безопасности должны производиться в соответствии с Руководство по безопасной настройке и контролю сертифицированной версии. Microsoft® Windows® XP Professional Service Pack 3.

3. Операционная система Microsoft® Windows XP Professional Service Pack 3 должна пройти процедуру контроля соответствия (верификации) сертифицированному эталону.

4. На операционную систему должны быть установлены все актуальные обязательные сертифицированные обновления безопасности.

В данном случае это всего лишь напоминание очевидных мер при эксплуатации СЗИ. Но имеются и существенные ограничения, которые например: предписывают использовать средства защиты в комплексе с какими либо дополнительными СЗИ, задействовать только частичный функционал или устанавливать на ограниченный ряд операционных систем. Важным моментом является область охвата СЗИ реализуемых мер защиты. Защита может быть построена с использованием узкоспециализированных СЗИ, закрывающих одну или несколько мер. Или с использованием комплексных средств типа SecretNet, DallasLock, Аккорд и пр. подобных. Как правило, специализированные средства обладают большей защищенностью и функциональностью. Однако система защиты, построенная на «зоопарке», пусть даже брендовых, СЗИ создаст массу проблем при ее эксплуатации.

Комплексные средства специально разрабатывались для покрытия базовых требований Руководящих документов Регуляторов, пусть даже написанные еще в середине 90-х годов. При наличии одного такого СЗИ и антивируса можно было уже аттестовать автономную АРМ и даже локальную сеть. С выходом последних Приказов ФСТЭК России, меры защиты были подвергнуты существенной актуализации и их количество в несколько раз увеличилось, кроме того, теперь оператор самостоятельно должен адекватно оценивать угрозы и риски, и при необходимости их усиливать. Такой подход, расширил требования к функционалу СЗИ, и для целого ряда мер потребовались дополнительные средства защиты, такие средства анализа защищенности, резервного копирования и восстановления и пр.

При наличии одного такого СЗИ и антивируса можно было уже аттестовать автономную АРМ и даже локальную сеть. С выходом последних Приказов ФСТЭК России, меры защиты были подвергнуты существенной актуализации и их количество в несколько раз увеличилось, кроме того, теперь оператор самостоятельно должен адекватно оценивать угрозы и риски, и при необходимости их усиливать. Такой подход, расширил требования к функционалу СЗИ, и для целого ряда мер потребовались дополнительные средства защиты, такие средства анализа защищенности, резервного копирования и восстановления и пр.

Иначе выглядят сертифицированные современные операционные системы. Количество заложенных механизмов защиты значительно шире требований не только РД АС и РД СВТ, но и перечня технических мер, уже перечисленных в Приказах № 21 и # 17. Безусловно, сегодня невозможно на одной лишь операционной системой построить легитимную систему защиты ИСПДн, но максимально широко закрыть требования — реально. В общем виде перечень мер защиты для 3 уровня защищенности ИСПДн и их реализация при помощи сертифицированной операционной системы Microsoft Windows 7 и приведена в таблице.

| Требования к ИСПДн 3 уровня защищенности | Средства (механизмы), обеспечивающие выполнение требования |

|---|---|

|

1. Идентификация и аутентификация субъектов и объектов доступа. 2. Управление правами и привилегиями субъектов и объектов доступа. |

Реализуется с помощью установки соответствующих параметров безопасности механизмов «Идентификации и аутентификации» при настройке операционной системы на сертифицированную конфигурацию для пользователей домена (для сетей ЭВМ) и локальных пользователей (на уровне автономных рабочих мест)..В случае использования других элементов общего программного обеспечения (SQL Server, ExchangeServer и др.) дополнительно используются их встроенные механизмы «Идентификация и аутентификация» и «Защита данных пользователя», а также организационные меры. |

3. Запуск только разрешенного к использованию в ИС ПО. Запуск только разрешенного к использованию в ИС ПО.4. Исключение несанкционированного доступа к машинным носителям и хранящимся на них ПДн. |

Настройка системы регистрации и разграничения прав Windows (функция AppLocker Windows 7/2008R2) |

| 5. Сбор, запись, хранение и защита информации о событиях безопасности | Использование механизмов «Аудитбезопасности» и «Защита данных пользователя» Windows. Контролируется с использованием журнала событий ОС и другого ПО Microsoft. |

| 6. Антивирусная защита | Использование антивируса MicrosoftForefront или антивирусов других производителей |

| 7. Обнаружение (предотвращение) вторжений | Настройка «Защитника Windows» и (или) использование сторонник СОВ |

| 8. Контроль (анализ) защищенности информации | Применение программ Check из состава пакета сертифицированного ПО |

9. Обеспечение целостности ИС и информации Обеспечение целостности ИС и информации

|

Выполняется встроенными средствами ОС, дополнительно контролируется программой «Check». |

| 10. Обеспечение доступности информации | Использование механизмы архивации и воcстановления Windows |

| 11. Защита среды виртуализации | Использование виртуализации Hyper-V из состава сертифицированных версий Windows server 2008/2008R2 |

| 12. Защита ИС, ее средств, систем связи и передачи данных | Реализуется использованием МЭ Microsoft ISA Server2006 Standard Edition, сертифицированного по 4-муклассу согласно РД МЭ. |

| 13. Выявление инцидентов и реагирование на них | Настройка «Политик расширенный аудит» Windows |

| 14. Управление конфигурацией информационной систем и системы защиты персональных данных (УКФ) |

Настройка параметров Политик безопасности/Групповых политик безопасности Windows. Применение шаблонов безопасности. Контроль.Аудит и настройка параметров безопасности при помощи программ Check из состава пакета сертифицированного ПО Применение шаблонов безопасности. Контроль.Аудит и настройка параметров безопасности при помощи программ Check из состава пакета сертифицированного ПО

|

Как видно базовые меры закрываются штатными механизмами операционной системы Microsoft Windows 7. Подобным набором механизмов защиты обладают и сертифицированные Linux операционные системы, например: ROSA, МСВСфера.

Еще одним очевидным преимуществом использования встроенных средств (механизмов) защиты является гарантия полной совместимости, устойчивости и быстродействия их работы в составе автоматизированных систем.

Не маловажным фактором является цена решений, при построении систем безопасности на базе встроенных механизмов защиты операционных систем и прикладного ПО, затраты сводятся, в основном, к процедуре проверки соответствия (верификации) установочных дистрибутивов и поддержанию сертифицированных параметров развернутого ПО в процессе эксплуатации. Для построения таких систем не обязательно приобретение нового программного обеспечения, верификации может подлежать имеющееся у пользователя лицензионное ПО. В этом случае, необходимо только его верифицировать (проверить), доукомплектовать необходимой документацией и специальным программным обеспечением, произвести настройку в соответствии с прилагаемым Руководством.

В этом случае, необходимо только его верифицировать (проверить), доукомплектовать необходимой документацией и специальным программным обеспечением, произвести настройку в соответствии с прилагаемым Руководством.

Можно самостоятельно попытаться сертифицировать любое выбранное СЗИ, удовлетворяющее, по Вашему мнению, требованиям руководящих документов ФСТЭК России. В соответствии с Положением о сертификации средств защиты информации (Приказ Гостехкомиссии России № 199 от 27.10.1995), Вам потребуется выступить в роли Заявителя – согласовать со ФСТЭК России ЗБ, ТУ или иной определяющий требования к СЗИ документ, предоставить в Испытательную лабораторию комплект необходимой конструкторской и эксплуатационной документации, образец СЗИ, оплатить все расходы по сертификации. При этом, Вы должны быть лицензиатом ФСТЭК России на деятельность по разработке и производству СЗИ.

В заключение

В данной статье невозможно описать все положения руководящих и нормативных документов ФСТЭК России, все особенности выбора и применения сертифицированных СЗИ. В частности, не рассмотрены вопросы применения криптографических средств защиты, защиты ГИС, сертификация СЗИ для применения в высших органах власти и многое другое. Однако, в ней на наш взгляд. затронуты ключевые моменты, на которые в первую очередь следует обратить внимание при выборе средств защиты.

В частности, не рассмотрены вопросы применения криптографических средств защиты, защиты ГИС, сертификация СЗИ для применения в высших органах власти и многое другое. Однако, в ней на наш взгляд. затронуты ключевые моменты, на которые в первую очередь следует обратить внимание при выборе средств защиты.

Если Вы не нашли ответа на свой вопрос, или Вам необходимо посоветоваться со специалистами – свяжитесь с нами, мы постараемся Вам помочь.

2. Требования к показателям защищенности

Принятые сокращения. 1. Общие положения

Руководящий документ Средства вычислительной техники Защита от несанкционированного доступа к информации Показатели защищенности от несанкционированного доступа к информации Утверждено решением председателя

ПодробнееРУКОВОДСТВО АДМИНИСТРАТОРА

УТВЕРЖДЕН -ЛУ Программно-аппаратный комплекс средств защиты информации от несанкционированного доступа «АККОРД-X» (версия 1. 0) РУКОВОДСТВО АДМИНИСТРАТОРА Литера О 1 изменения Подпись отв. лица Дата внесения

0) РУКОВОДСТВО АДМИНИСТРАТОРА Литера О 1 изменения Подпись отв. лица Дата внесения

ЛУ

УТВЕРЖДАЮ Генеральный директор OOO «НПП «ИТБ» А.Ю. Щеглов 2016 г. КОМПЛЕКСНАЯ СИСТЕМА ЗАЩИТЫ ИНФОРМАЦИИ «ПАНЦИРЬ+» ДЛЯ ОС MICROSOFT WINDOWS Настройка и алгоритм контроля доступа к статичным объектам. Создание

ПодробнееПостановление Правительства РФ от г.

Постановление Правительства РФ от 15.09.2008г. 687 Постановление Правительства Российской Федерации от 15 сентября 2008 г. N 687 г. Москва «Об утверждении Положения об особенностях обработки персональных

ПодробнееТЕСТИРОВАНИЕ И СЕРТИФИКАЦИЯ

ТЕСТИРОВАНИЕ И СЕРТИФИКАЦИЯ УДК 681306 ФОРМАЛЬНЫЙ БАЗИС И МЕТАБАЗИС ОЦЕНКИ СООТВЕТСТВИЯ СРЕДСТВ ЗАЩИТЫ ИНФОРМАЦИИ ОБЪЕКТОВ ИНФОРМАТИЗАЦИИ Максим Иванович Гришин руководитель группы испытаний ЗАО «НПО «Эшелон»

ПодробнееРУКОВОДСТВО АДМИНИСТРАТОРА

ГОСУДАРСТВЕННАЯ СИСТЕМА ЗАЩИТЫ ИНФОРМАЦИИ УТВЕРЖДЕН -ЛУ Программно-аппаратный комплекс средств защиты информации от несанкционированного доступа АККОРД-NT/2000 (версия 3. 0) РУКОВОДСТВО АДМИНИСТРАТОРА Литера

0) РУКОВОДСТВО АДМИНИСТРАТОРА Литера

ПОЛОЖЕНИЕ. г. Пятигорск года 57

ПОЛОЖЕНИЕ г. Пятигорск 01.01.2016 года 57 (Рассмотрено на заседании педагогического совета 26.12.2015 года, протокол 6 «О переутверждении локальных актов школы в связи с изменением типа учреждения) об

ПодробнееВерсия 1.0 Стр. 2 из 16

ФГБОУ ВПО СПбГАУ Версия 1.0 Стр. 1 из 16 Версия 1.0 Стр. 2 из 16 СОДЕРЖАНИЕ 1 Назначение и область применения… 4 2 Нормативные ссылки… 5 3 Термины, определения, обозначения и сокращения… 6 4 Общие

ПодробнееРУКОВОДСТВО ОПЕРАТОРА (ПОЛЬЗОВАТЕЛЯ)

ГОСУДАРСТВЕННАЯ СИСТЕМА ЗАЩИТЫ ИНФОРМАЦИИ УТВЕРЖДЕН -ЛУ Специальное программное обеспечение средств защиты информации от несанкционированного доступа «АККОРД-Win32 K» РУКОВОДСТВО ОПЕРАТОРА (ПОЛЬЗОВАТЕЛЯ)

ПодробнееПодать заявку на получение оперативной лицензии безопасности

Личная информация

Вам необходимо предоставить:

- ваши личные данные

- действующая кредитная карта и достаточные средства для оплаты (Таблица платежей — PDF)

- , если вы являетесь гражданином или постоянным жителем Австралии , оригинальная заверенная копия одного из следующих документов:

- Действующий австралийский паспорт или паспорт, срок действия которого истек в течение последних 2 лет

- полное австралийское свидетельство о рождении (не выписка)

- Свидетельство о гражданстве Австралии.

- , если вы являетесь временным резидентом , — оригинальная заверенная копия одного из следующих документов:

- ImmiCard

- действующий заграничный паспорт (уведомление о выдаче визы неприемлемо).

- , если вы провели более 12 месяцев в стране, отличной от Австралии в течение последних 10 лет, вам понадобится справка из полиции каждой страны, в которой вы проживали с 16 лет, и каждая справка должна:

- были выданы в течение 12 месяцев с момента подачи заявки

- перевести на английский язык (если применимо)

- должен быть подтвержден посольством или консульством страны в Австралии.

- , если вы изменили свое имя , заверенную копию одного или нескольких из следующих документов:

- свидетельство (а) о браке, выданное Регистрацией рождений, смертей и браков Нового Южного Уэльса, или, если заключили брак в другом месте, свидетельство о браке, выданное служащим или церковью

- Свидетельство о смене имени, выданное Регистром рождений, смертей и браков Нового Южного Уэльса

- полное свидетельство о рождении с указанием вашего имени при рождении и вашего нового имени (выписки и памятные свидетельства не принимаются)

- Указ о разводе

- акт опроса зарегистрирован в соответствующем органе

- документ, подтверждающий, что изменение имени было зарегистрировано в Управлении земельных прав.

Требования к обучению и компетентности

Претендентам на Class 1A, 1B, 1C, 1D, 1F необходимо предоставить:

Кандидатам на Class 2A, 2D необходимо предоставить:

- свидетельство о необходимом обучении и опыте, как указано на веб-сайте SLED.

Если на момент подачи заявки вы прошли обучение, но еще не завершили требуемые единицы компетенции, вы все равно можете предоставить свою квалификацию в SLED до 42 дня с даты подачи заявки.Если вы не предоставите свою квалификацию обучения в течение этого срока, ваша заявка будет отозвана.

Квалификация обучения должна быть предоставлена через загрузку подтверждающих документов.

Если вам нужна помощь в заполнении заявки, позвоните в контактный центр SLED по телефону 1300 362 001.

ОБУЧЕНИЕ ПО БЕЗОПАСНОСТИ — Star Training Academy

Продолжительность

Это новая квалификация для входа в отрасль безопасности и для целей лицензирования в Новом Южном Уэльсе, которая началась 1 июля 2020 года.

Согласно законодательству правительства, новая программа должна быть более продолжительной, чем предыдущие программы, а это означает, что новые программы также стоят дороже, чем раньше, и в них добавлены требования для определения права на участие и оценки.

Новая программа состоит из не менее 600 часов общего обучения, включая двухнедельный компонент предварительного обучения, трехнедельный индивидуальный компонент в классе и дополнительное поддерживаемое дистанционное обучение для каждого блока.

600 часов обучения можно пройти за 5 недель, из которых три недели в классе.Для тех кандидатов, которым нужно дополнительное время и которые чувствуют, что они могут быть не готовы к проведению оценки в конце трехнедельного учебного периода, у вас есть до 6 месяцев, чтобы завершить все обучение и оценку, если это необходимо.

Регистрация Процесс

Теперь вы должны посетить вводный курс по безопасности до завершения регистрации. Перед вводным курсом необходимо внести невозвращаемый административный сбор в размере 100 долларов США. Если вы не сдадите экзамен до зачисления, этот взнос не будет возвращен.Он покрывает расходы на персонал, который должен контролировать и проводить вводный инструктаж. Если вы добьетесь успеха, плата будет включена в общую стоимость вашего обучения.

Перед вводным курсом необходимо внести невозвращаемый административный сбор в размере 100 долларов США. Если вы не сдадите экзамен до зачисления, этот взнос не будет возвращен.Он покрывает расходы на персонал, который должен контролировать и проводить вводный инструктаж. Если вы добьетесь успеха, плата будет включена в общую стоимость вашего обучения.

В вводное занятие входит:

- Посещение кампуса для получения всей предварительной информации о студентах: структура оплаты, процесс регистрации, требования к зачислению, порядок и требования к оценке, кодекс поведения, а также дальнейшее обучение и пути карьерного роста.